En el día de la fecha se está llevando a cabo una nueva campaña de infección masiva a través de la popular red social Facebook. En esta ocasión lo que los delincuentes están propagando es el el conocido gusano Koobface, que hace tiempo estudiamos en el amplio informe "Utilizando redes sociales para propagar malware".

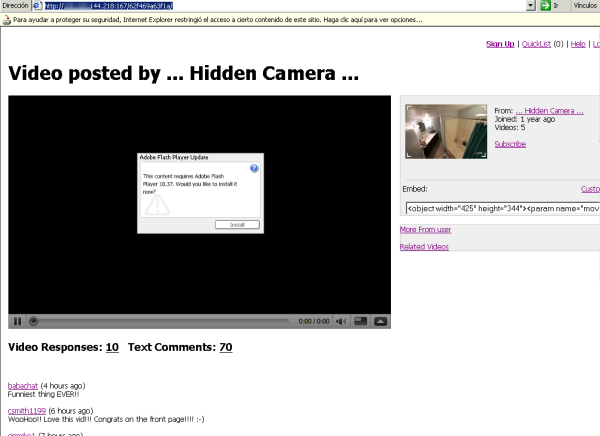

En esta campaña en particular el gusano se propaga en la red social con mensajes relativos a supuestas cámaras ocultas con contenido erótico y con un enlace. El mensaje llega a cada contacto del usuario infectado y el enlace redirige a sitios web cuyo título es "Video posted by... Hidden Camera". Desde este sitio el usuario debe descargar un supuesto codec para visualizar el video:

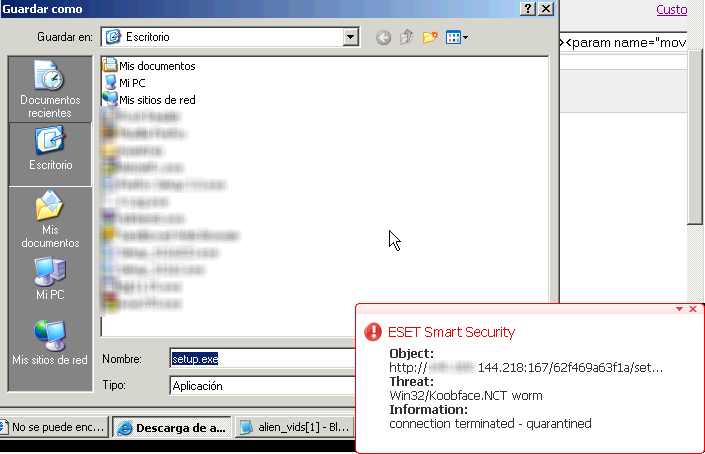

Como es fácil adivinar, no se trata de ningún codec sino del archivo ejecutable del gusano Kooface. Si el usuario lo descarga y ejecuta, se infectará. A continuación muestro la detección de ESET Smart Security, al intentar descargar dicho archivo:

Lo curioso de este caso en particular es que el sitio al que se ingresa sólo funciona la primera vez que se ingresa al mismo y luego se informa de un supuesto error 404 (no se encontró la página). Los atacantes hacen esto para dificultar el trabajo de los investigadores y evitar que se analicen las distintas versiones del malware.

Todos los dominios involucrados tiene el formato http://[dirección IP]:[puerto]/números_y_letras_aleatorias/. En la captura de pantalla puede verse una de estas direcciones: http://[ELIMINADO].169.144.218:167/62f469a63f1a/.

En este momento nuestro Laboratorio ha encontrado y analizado más de 100 direcciones IP (usuarios ya infectados) responsables de la propagación de este malware por lo que es muy importante prevenirse, no creer cualquier tipo de mensaje en las redes sociales (evitar ataques de ingeniería social) y utilizar el antivirus actualizado.

Actualización 13:20 hs.: hemos detectado que algunas nuevas variantes poseen además un ataque del tipo rogue para descargar nuevos ejecutables al alertar al usuario sobre falsas amenazas en el sistema. Hemos detectado al momento variantes de Win32/Adware.Antivirus2009.AA y Win32/Adware.SafetyAntiSpyware.A

Actualización 15:45hs.: continuando con el estudio de las nuevas variantes, hemos identificado que las mismas poseen componentes del tipo downloader, por lo que luego de la infección son descargadas y puestas en ejecución, según el caso, distintas variantes de otros códigos maliciosos como los troyanos Win32/TrojanProxy.Small.NEB, Win32/PSW.Delf.NSE, Win32/Qhost.NTN, Win32/Agent.QWU; y los gusanos una variante de Win32/Koobface.NCI y una variante de Win32/Koobface.NCP.

Actualización 08/04: hemos publicado un nuevo post con más información sobre la campaña, Malware y dominios utilizados por Koobface.

Cristian Borghello

Director de Educación