Esta semana han sido reportados distintos casos de propagación de malware con un factor común: la utilización de falsos correos de Microsoft como técnica de Ingeniería Social para llevar a cabo el ataque.

A comienzos de semana, el blog de seguridad de ZDNet publicó el alerta sobre falsos correos de Microsoft, que alertaban a los usuarios sobre una falsa infección del gusano Conficker. El título del correo era "Alerta de infección de Conficker.b" y el siguiente contenido (el correo se propagó solo en inglés y ha sido traducido para su comprensión):

Desde el 18/10/2009 el gusano Conficker comenzó a infectar usuario de Microsoft extraordinariamente rápido. Microsoft ha sido alertado por su proveedor de Internet que su red está infectada. [...] Estamos otorgando a todos los usuarios de Windows afectados un software de exploración gratuito, para poder limpiar los archivos del virus.

Por favor, instale el archivo adjunto para poder explorar su sistema. El proceso demorará alrededor de un minuto y evitará que sus archivos sean comprometidos. Apreciamos su colaboración.

El correo además, estaba obviamente firmado por Microsoft. En este caso, el correo propaga la amenaza detectada por ESET NOD32 como Win32/Adware.XPAntiSpyware.AA, un conocido rogue de amplia difusión durante 2009.

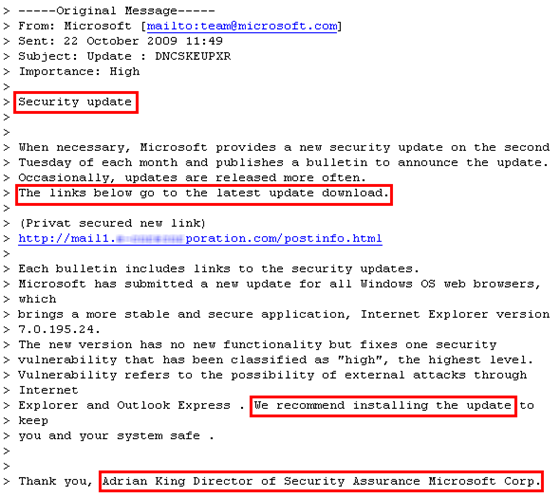

Asimismo, en el día de ayer, David Harley (Director de Inteligencia de Malware para ESET) publicó en el blog de ESET en inglés un ataque similar, utilizando un falso correo de Microsoft. El correo, reportado por un usuario, posee la siguiente información:

Como se puede observar, existen muchas similitudes entre uno y otro correo. En este caso, se alerta con la misma vehemencia a los usuarios sobre una actualización de seguridad para Internet Explorer, publicada por Microsoft fuera del ciclo normal de actualizaciones. El correo también está firmado por un supuesto integrante de la empresa, y "recomienda" a los usuarios la instalación del parche.

En esta oportunidad, el mismo no viene adjunto sino a través de un enlace, que apunta a una URL que descarga un archivo de extensión EXE (el supuesto parche), que los usuarios de ESET NOD32 verán detectado como Win32/Injector.ACX.

No debe descartarse que ambos correos provengan de una misma organización de atacantes.

Además de contar siempre con una solución antivirus para detectar estos códigos maliciosos, como usuarios tengan en cuenta que no deben hacer clic en enlaces de correo electrónico, ni ejecutar los archivos adjuntos cuando estos provengan de entidades desconocidas, o no pueda confirmarse su autenticidad.

Cuando se trata de alertas de seguridad, es recomendable descartar el correo electrónico como único medio de información, y utilizar sitios de confianza y reconocidos de empresas de seguridad, como los propios sitios de Microsoft o este mismo blog que están leyendo.

No se dejen asesorar, en materia de seguridad, por los atacantes.

Sebastián