En muchos seminarios, algunos de los asistentes me dicen que utilizan sistemas GNU/Linux porque "solucionan todos los problemas generados por el malware" debido a que "no existen códigos maliciosos para estas plataformas"; incluidos sistemas Mac/OS.

La realidad actual en torno al problema del malware a nivel global marca una tendencia en cuanto al desarrollo de programas dañinos orientados exclusivamente a plataformas no Windows; siendo su fundamento más directo, la cada vez mayor utilización de estas plataformas tanto a nivel hogareño como a nivel corporativo. Si bien se refleja un gradual aumento en cuanto al uso de estos sistemas, no significa que las plataformas de Microsoft serán reemplazadas ni que desaparecerán los códigos maliciosos desarrollados para Windows.

La cuestión es que los códigos maliciosos en plataformas GNU/Linux o Mac/OS (basada en BSD) no son novedosos, de hecho el primer gusano de la historia del malware fue el gusano de Morris (cuya propagación se produjo al explotar una vulnerabilidad en sendmail), y son muchos los antecedentes que encontramos a lo largo de la evolución misma de los códigos maliciosos.

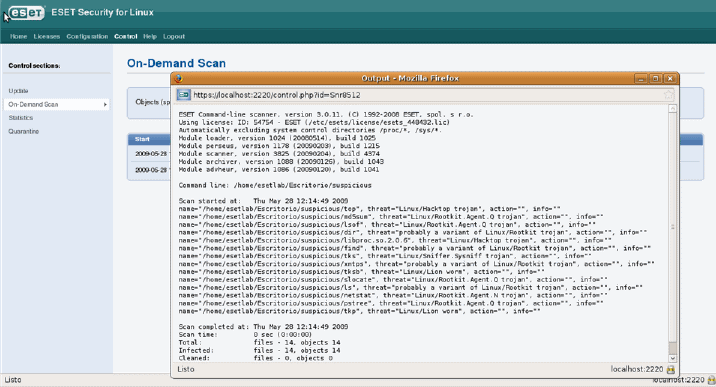

Muchos de ellos fueron seguidos de cerca desde nuestro Laboratorio y, casos como "Psyb0t, infección en ¡routers!, ¡módems! y ¡Linux!" y "Elige tu malware para Windows o Mac" son ejemplos concretos que dejan en evidencia la necesidad de también proteger estos entornos. De todos modos, para desmitificar aún más la creencia errónea sobre la no existencia de malware para otras plataformas que no sean Windows, les muestro una captura con códigos maliciosos desarrollados para GNU/Linux encontrados en un servidor.

Como podemos apreciar, cada uno de los archivos extraídos del sistema GNU/Linux fue explorado con ESET Smart Security con los resultados que podemos ver en la imagen. Los códigos maliciosos que detectó la solución de ESET son:

- Linux/Rootkit.Agent.N

- Linux/Rootkit.Agent.Q

- Linux/Hacktop

- Linux/Lion

- Linux/Sniffer.Sysniff

- Otras variantes

Cada uno de estos códigos maliciosos (troyanos y gusanos) constituyen herramientas que le permiten al atacante esconder las actividades maliciosas, en este caso llevadas a cabo en el servidor de archivos (Linux/Rootkit.Agent); propagarse por cada nodo de la red con plataformas GNU/Linux, incluidos otros servidores (Linux/Lion), realizar escuchas en la red (Linux/Sniffer.Sysniff); entre otras actividades intrusivas.

Lamentablemente la tendencia en el desarrollo de malware para plataformas GNU/Linux y MacOS, o multiplataformas (capacidad de detectar en qué sistema operativo se esta ejecutando), irá en aumento en relación directa con la masividad de uso por parte de los usuarios.

Jorge