Actualización 31/08/2009: Microsoft ha liberado un parche para realizar esta tarea automáticamente. Ver Eliminar el AutoRun para dispositivos USB.

En gran porcentaje de códigos maliciosos logran infectar equipos explotando una funcionalidad incorporada en plataformas Microsoft Windows que permite la ejecución de cualquier dispositivo que sea insertado en el puerto USB.

Esta funcionalidad se encuentra habilitada por defecto en la mencionada plataforma, y básicamente lo que hace es buscar en la carpeta raíz del disco y/o del dispositivo que se inserta, un archivo de texto plano denominado Autorun.inf. Cuando el sistema operativo lo encuentra, ejecuta las instrucciones especificadas en el mismo.

Infinidad de malware se vale de este tipo de archivos para diseminarse entre los sistemas, explotando la funcionalidad de Windows y propagándose a través de diferentes dispositivos removibles como pendrives, flash memories, DVDs, CDs, etc.

En consecuencia, es importante implementar medidas de seguridad preventivas al respecto. Una buena manera de prevenir infecciones a través de dispositivos removibles, además de contar con un antivirus con capacidades proactivas como ESET NOD32, consiste en deshabilitar la funcionalidad antes mencionada; de esta manera se minimizará el potencial riesgo de infección.

Para realizarlo, es necesario manipular en el registro del sistema la clave asociada a esta funcionalidad.

El registro es un elemento crítico del sistema operativo y la manipulación incorrecta del mismo puede provocar efectos nocivos en el mismo. Esta explicación fue testeada bajo un sistema operativo MS Windows XP SP2 y la práctica del mismo queda bajo la exclusiva responsabilidad de los usuarios, ya que cualquier cambio en el registro puede dañar el sistema.

De todas formas, no es tan grave como parece. Siempre existe la posibilidad de corregir lo que salió mal (que no será vuestro caso).

Los pasos son los siguientes:

- Ir a Inicio/Ejecutar: En el campo teclear regedit para abrir el registro del sistema (se deben tener permisos de Administrador)

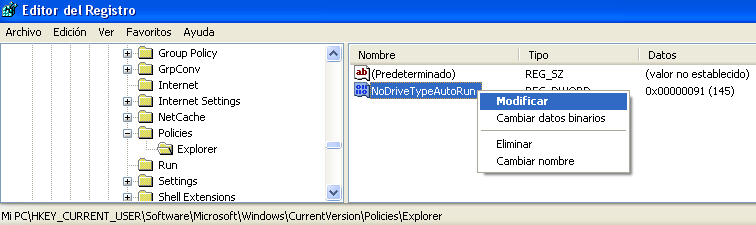

- Luego, a través del panel izquierda, se debe navegar hasta encontrar la siguiente clave: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

- Se encontrará una clave llamada NoDriveTypeAutoRun, en la que se debe hacer clic derecho y elegir la opción Modificar. Tal como se muestra en la siguiente imagen:

- Se abrirá una pequeña ventana que permite modificar el valor de la clave. Por defecto, este valor suele estar en 91, se debe modificar a 95, aceptar el cambio y luego reiniciar el sistema.

De esta manera se evitará en gran medida, la ejecución automática de los dispositivos que se insertan en el puerto USB a través del archivo autorun.inf.

Es importante destacar que el archivo autorun.inf no es infeccioso y que simplemente enlaza a un archivo ejecutable que sí lo puede ser y, en ese caso, este último debería ser detectado como dañino.

En el artículo llamado propagación de malware a través de dispositivos USB podrán encontrar más información al respecto.

Actualización 08-09-2008: otro método igualmente efectivo es agregar la siguiente clave en el regisro de Windows: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionIniFileMappingAutorun.inf colocando el valor @SYS:DoesNotExist

Jorge