En los últimos meses se han reportado varios casos de malware que aprovechan los dispositivos USB para diseminar e infectar con su código malicioso.

Uno de ellos es el detectado por ESET NOD32 bajo el nombre de Win32/AutoRun.C, un gusano de Internet creado con el lenguaje de programación Microsoft Visual Basic 6.0 con capacidad de infectar dispositivos USB propagándose a través de los mismos.

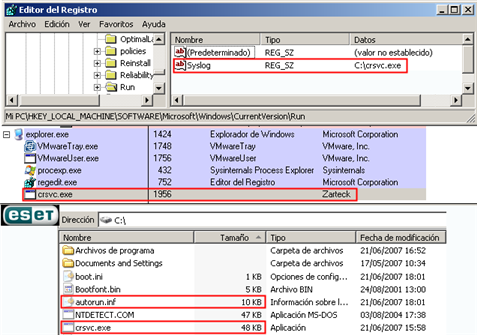

Para lograrlo, copia en la raíz de estos dispositivos y de los discos locales, los siguientes archivos: “crsvc.exe” con un peso de 48 Kb y “autorun.inf” de 10 Kb en forma oculta y levanta en el sistema un proceso llamado “crsvc”.

Desde ese momento, cada unidad de almacenamiento extraíble que se inserte en los puertos USB de la computadora comprometida será infectada con una copia del gusano.

Como es común en los distintos tipos de malware, intenta asegurar que su proceso se levante en cada inicio del sistema, para lo cual manipula la clave “run” del registro apuntándola al archivo copiado en la raíz del disco X:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionrun

Syslog C:crsvc.exe

Al momento de copiarse a los dispositivos, el malware verifica la existencia de los procesos “KofcpfwSvcs.exe” y “OfcpfwSvcs.exe” pertenecientes al troyano Win32/PcClient.WJ, si existen los termina, de igual manera que termina el proceso “explorer.exe” del explorador de Window. Inmediatamente después, vuelve a levantar el proceso “explorer.exe” para infectar el dispositivo insertado.

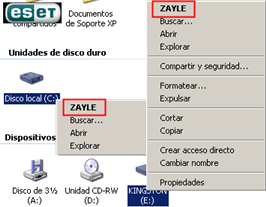

Además, deshabilita la opción de abrir las unidades con doble clic, tanto en las locales como en las extraíbles y en el submenú del botón derecho del Mouse crea una opción llamada “ZAYLE” cuyo efecto al ingresar a él, es equivalente a hacer doble clic directamente sobre el ejecutable del malware.

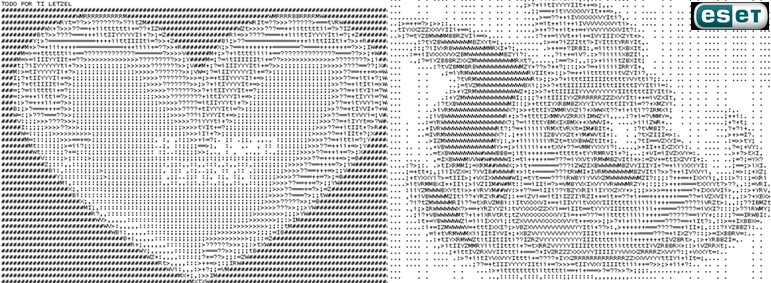

En el código del gusano se pueden leer las leyendas “Zarteck” y “LETZEL TE AMO” y hasta el nombre de la carpeta de trabajo del programador del código: ProjectosVirus auto3.0Virus.vbp. Y el archivo “autorun.inf” contiene las siguientes imágenes en código ASCII.

Si bien este malware no posee algún componente innovador en su código, ya que para lograr su objetivo recurre a técnicas comunes utilizadas por la mayoría de los códigos maliciosos, no deja de ser una amenaza para los dispositivos USB que se están convirtiendo en un estádandar a la hora de transportar información.

Jorge