Les cybercriminels tentent de tirer parti du "prochain grand phénomène" dans l'espace turbulent des crypto-monnaies pour tenter de prendre le contrôle à distance des ordinateurs des gens, puis de voler leurs mots de passe et leur argent. Une campagne repérée récemment se fait passer pour l'application de crypto-monnaie SafeMoon et utilise une fausse mise à jour pour attirer les utilisateurs de Discord vers un site Web qui distribue un outil d'accès à distance (RAT) bien connu.

SafeMoon est l'une des dernières altcoins à viser la lune. Depuis sa création il y a six mois, SafeMoon est très populaire (et dûment volatile), l'engouement étant propulsé par des influenceurs et de nombreux passionnés sur les médias sociaux. Le buzz n'a pas échappé aux escrocs, car les escroqueries ciblant les utilisateurs de crypto-monnaies - y compris celles qui citent des célébrités pour leur donner un peu plus d'attrait - sont monnaie courante depuis quelques années.

Houston, on a un problème

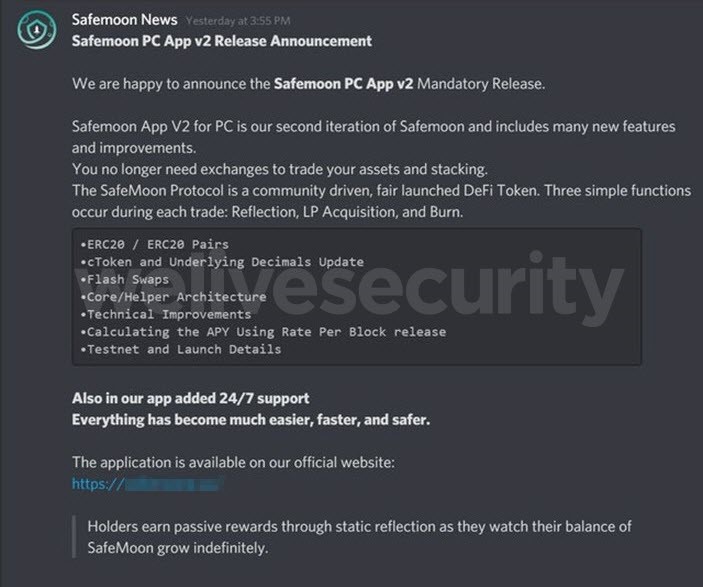

La ruse exploitant la popularité soudaine de SafeMoon commence par un message (figure 1) que les escrocs ont envoyé à un certain nombre d'utilisateurs sur Discord, où ils se font passer pour le compte officiel de SafeMoon, afin de soi-disant promouvoir une nouvelle version de l'application.

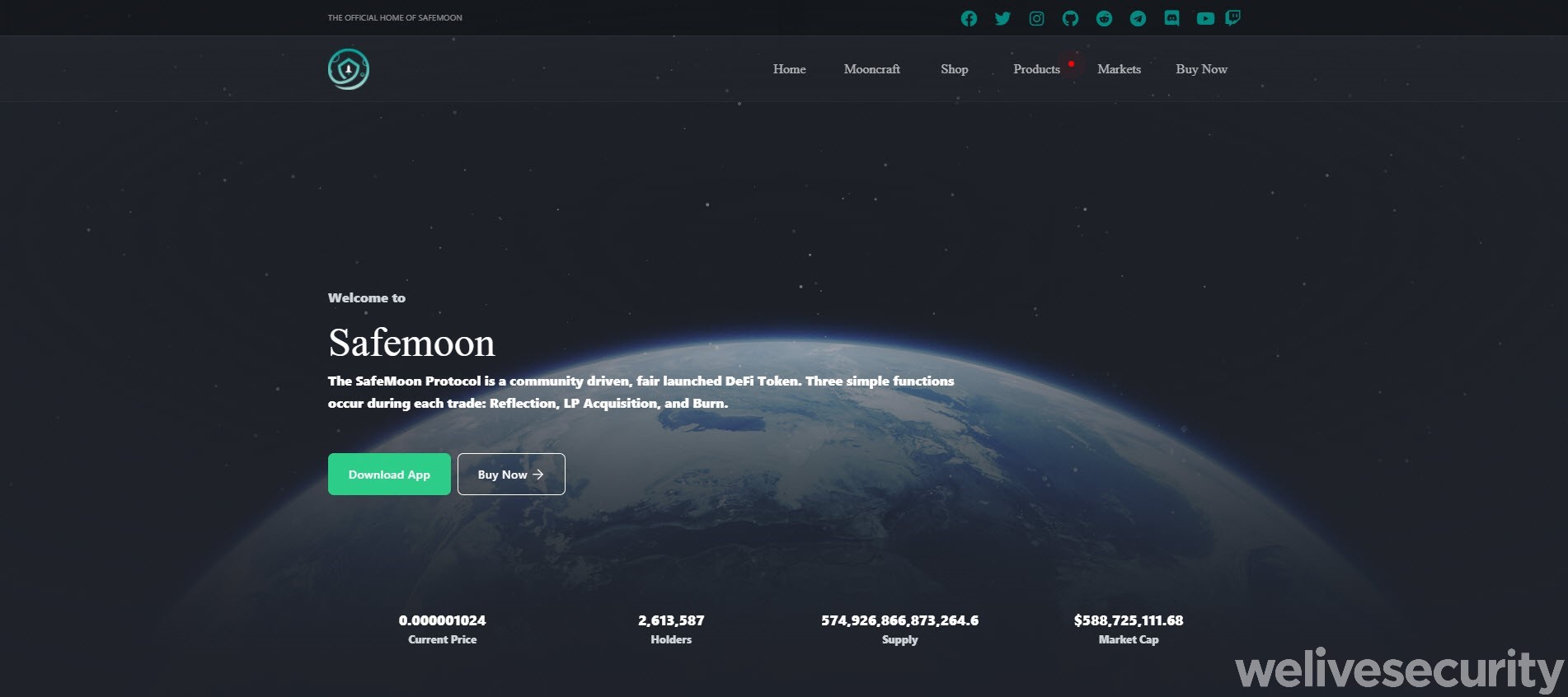

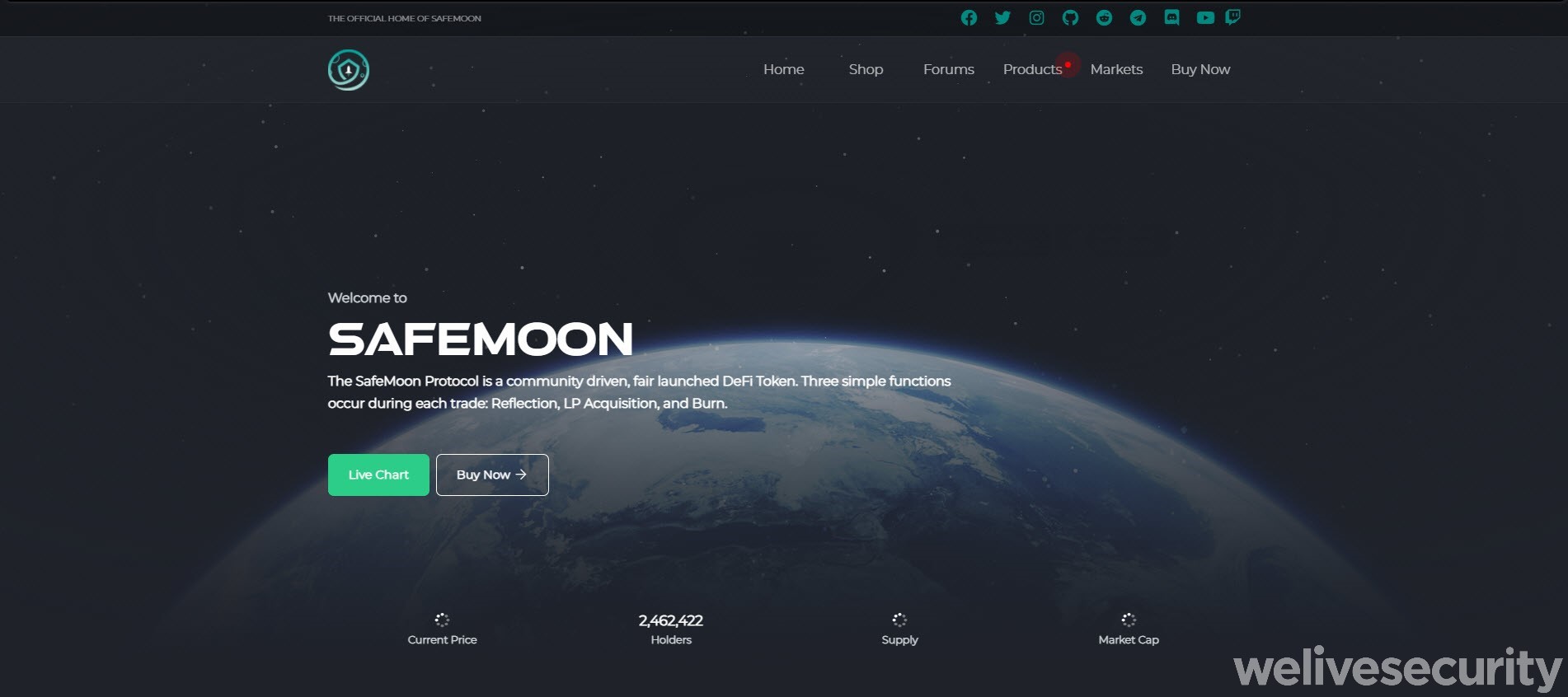

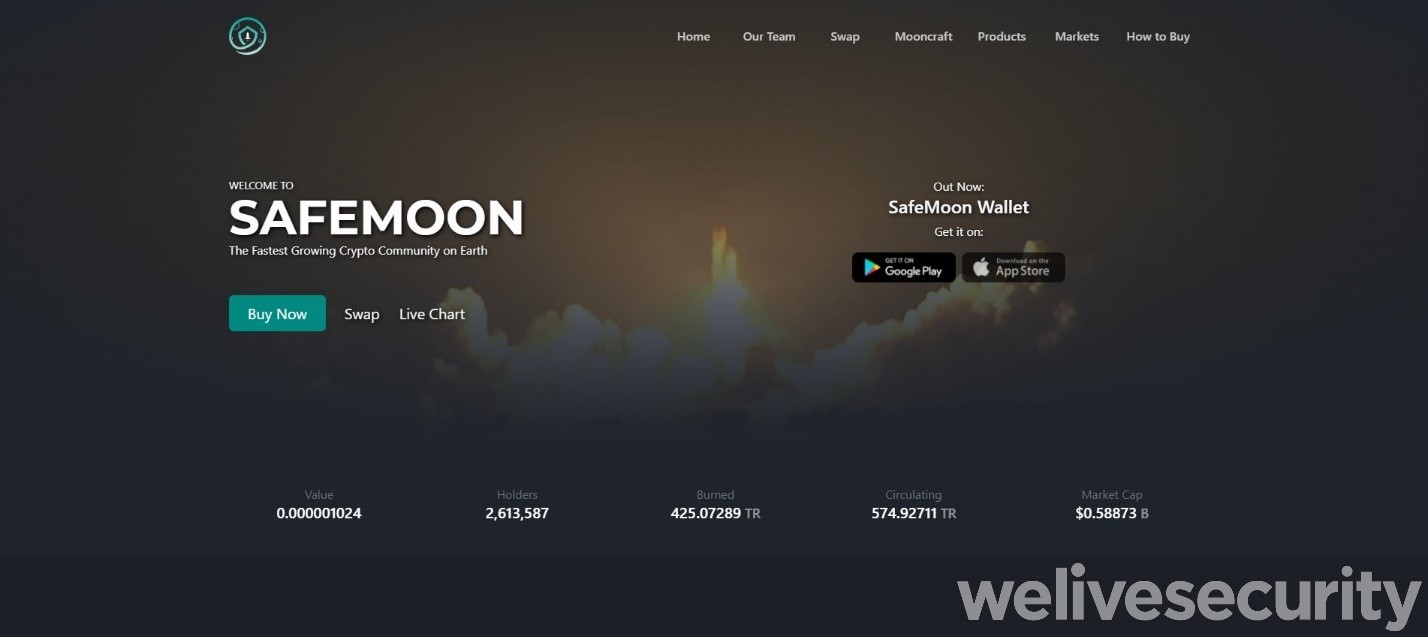

Si vous cliquez sur l'URL du message, vous atterrissez sur un site Web (figure 2) qui semble conçu pour ressembler au site officiel de SafeMoon - son ancienne version, pour être exact. Signalé initialement par un utilisateur de Reddit en août 2021, le nom de domaine imite également son homologue légitime, sauf qu'il ajoute une lettre supplémentaire à la fin dans l'espoir que la différence passe inaperçue pour la plupart des gens dans leur hâte d'obtenir la « mise à jour » requise. Au moment où nous écrivons ces lignes, le site malveillant est toujours en activité.

Figure 2. Le faux site (L) et le site légitime (R) de SafeMoon, août 2021 (source : web.archive.org)

Tous les liens externes du site sont légitimes, à l'exception du lien le plus important - celui qui vous invite à télécharger l'application SafeMoon "officielle" sur le Google Play Store. Au lieu de l'application SafeMoon pour les appareils Android, il télécharge une charge utile comprenant un logiciel Windows standard plutôt courant, qui peut être utilisé à des fins légitimes ou malveillantes.

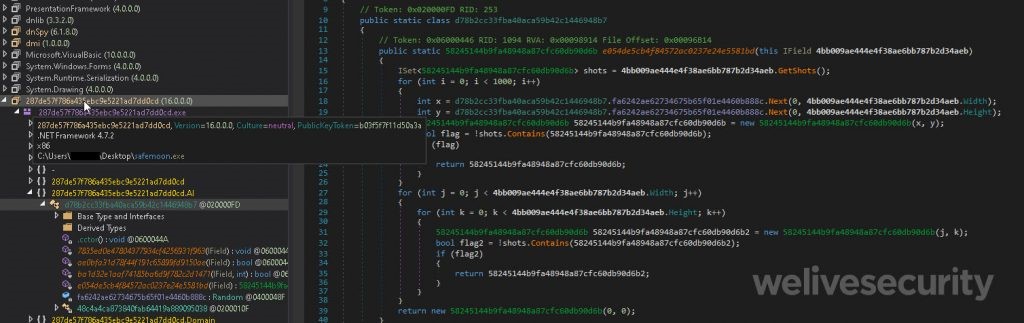

Figure 4. La section de développement de l'application malveillante obfusquée

Une fois exécuté, le programme d'installation (Safemoon-App-v2.0.6.exe) dépose plusieurs fichiers sur le système, dont un RAT appelé Remcos. Bien qu'il soit présenté comme un outil légitime, ce RAT est également mis en vente sur des forums clandestins, ce qui lui a valu une alerte officielle des autorités américaines peu après la publication de l'outil. S'il est utilisé à des fins maléfiques, un RAT est souvent compris comme un "cheval de Troie d'accès à distance".

Remcos a depuis été déployé dans un certain nombre de campagnes, tant par des groupes de cybercriminalité que de cyberespionnage. En effet, il y a quelques mois à peine, les chercheurs d'ESET ont repéré Remcos dans une attaque qu’ils ont surnommé l’Opération Spalax, au cours de laquelle des acteurs malveillants ont visé un grand nombre d'organisations en Colombie.

Comme c'est souvent le cas avec les RAT, Remcos donne à l'attaquant une porte dérobée dans l'ordinateur de la victime et est utilisé pour recueillir des données sensibles de la victime. Il est exploité via un serveur de commande et de contrôle (C&C) dont l'adresse IP est injectée dans les fichiers téléchargés. Les capacités de Remcos incluent le vol d'identifiants de connexion à partir de divers navigateurs Web, l'enregistrement des frappes au clavier, le détournement de la webcam, la capture de l'audio à partir du microphone de la victime, le téléchargement et l'exécution de logiciels malveillants supplémentaires sur la machine... Bref, rien ne manque à ce sinistre combo.

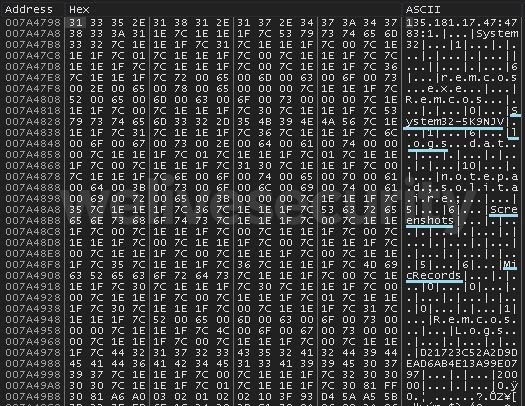

Un coup d'œil rapide au fichier de configuration du RAT (Figure 5) donne une idée de l'étendue de ses fonctionnalités.

Figure 5. Une partie du fichier de configuration binaire de Remcos montrant une partie de ce que le RAT recherche.

Soyez préparé

Quelques précautions de base vous permettront de rester à l'abri des tentatives de ces cybercriminels :

- Méfiez-vous de toute communication inattendue, que ce soit par courrier électronique, médias sociaux, SMS ou autres canaux;

- Ne cliquez pas sur les liens contenus dans ces messages, surtout s'ils proviennent d'une source non vérifiée;

- Portez une attention particulière aux irrégularités dans les URL - il est préférable de les taper vous-même;

- Utilisez des mots de passe ou des phrases de passe forts et uniques et activez l’authentification multifactorielle (2FA) chaque fois qu’elle est disponible;

- Utilisez un logiciel de sécurité complet.

Lorsqu'il s'agit d'investir dans les crypto-monnaies, vous devez faire preuve de prudence, et pas seulement parce que le marché est truffé de fraudes à l'investissement, de faux cadeaux et autres escroqueries. Mais vous connaissez sûrement déjà la marche à suivre.

Indicateurs de compromission (IoCs)

| SHA-256 hash | ESET detection name |

|---|---|

| 035041983ADCFB47BBA63E81D2B98FA928FB7E022F51ED4A897366542D784E5B | A Variant of MSIL/Injector.VQB |

Les fichiers téléchargés comme faisant partie de Remcos sont détectés par les produits ESET sous l'alias Win32/Rescoms.B.