De nos jours, beaucoup d'attaques ont lieu en trompant l'utilisateur d'une manière ou d'une autre. Les attaquants peuvent par exemple convaincre l’usager d’ouvrir un fichier, de cliquer sur un lien malveillant, ou d’inscrire leurs données personnelles sur un faux site Web. Mais lorsqu'on parle de l'Internet des objets, ou IdO, les méthodes sont un peu différentes. En principe, c'est en partie parce que, dans de nombreux cas, il n'y a pas d'interface avec laquelle l'utilisateur peut interagir. Qui plus est, les dispositifs eux-mêmes présentent souvent des vulnérabilités et les mesures de sécurité ne sont pas toujours mises en œuvre adéquatement.

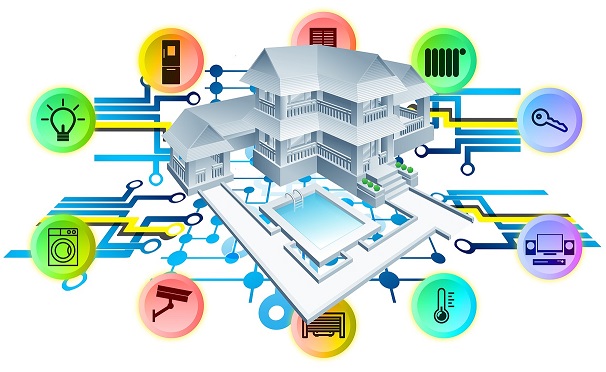

Le grand défi avec les dispositifs IdO est qu'ils sont tous différents : chaque fabricant dispose de son propre microprogramme, utilise des protocoles différents et conçoit sa propre architecture. Ainsi, la première étape avant d'effectuer toute analyse est de comprendre l'architecture, de découvrir quels composants sont impliqués, et enfin comment ils interagissent et communiquent entre eux. L'idéal à ce stade est de réaliser un schéma de l'appareil, aussi précis que possible, en incluant chaque composant et ses interactions, afin de déterminer ce qui pourrait mal tourner avec chacune des parties impliquées.

De cette façon, vous serez plus à même de définir la surface d'attaque et d'élaborer les différents vecteurs qui pourraient être utilisés.

A cette première étape, votre analyse peut être aussi approfondie que vous le souhaitez, vous pouvez même ouvrir chaque appareil et analyser les composants internes du point de vue de l'électronique ou des communications. Essayez d'identifier les composants que vous devriez être utiles lorsque vous venez chercher des vulnérabilités possibles, comme les ports série, le contrôleur UART, les lecteurs flash, les modules de filtrage, les interfaces JTAG, etc.

Maintenant que vous avez une vue d’ensemble de la situation et que votre laboratoire d'analyse est prêt, vous vous demandez peut-être ce que vous devez chercher exactement.

À la base, vous voulez repérer tout ce qui peut être intercepté ou manipulé au-delà du flux habituel. Une bonne façon de commencer à rechercher des vulnérabilités possibles est d'essayer de voir comment vous pouvez interagir avec les différents composants au-delà du flux habituel, par exemple en détournant un composant ou en perturbant un contrôleur.

Vous pouvez commencer par les moyens de communication, en interceptant tout type de trafic qui entre ou sort d'un appareil, que ce soit par Bluetooth, radiofréquences, Wi-Fi, ou même un contrôleur infrarouge tel qu'une télécommande standard pour un téléviseur.

Un exemple clair est la vulnérabilité découverte en 2013 par le chercheur Nitesh Dhanjani dans la communication entre les lampes Philips Hue et leur concentrateur ou contrôleur. Ces appareils communiquent entre eux via le protocole sans fil Zigbee, et si les attaquants lancent avec succès une attaque par renifleur sur ce trafic, ils peuvent analyser et comprendre la communication entre le hub et les lumières, et même perturber ou changer les paquets de données, afin d'allumer et d'éteindre les lumières, quel que soit l'ordre envoyé par le concentrateur. En d’autres mots - comme Nitesh l'a montré dans ses recherches - causer une panne d'électricité permanente à un système d'éclairage Hue. Heureusement, cette vulnérabilité du protocole Zigbee a été corrigée et les lumières Philips et autres dispositifs concernés ont été corrigés. Pourtant, c'est un bon exemple de vulnérabilité trouvée au moyen d'une technique de renifleur et d'homme au milieu qui a été adaptée à la nouvelle architecture.

On trouve de nombreux autres exemples comme celui-ci, y compris plusieurs qui sont encore d'actualité, affectant les jouets, les caméras IP, les montres, les thermostats, les appareils électroménagers et presque tous les autres appareils IdO. Beaucoup d'entre eux présentent des vulnérabilités connues dans leurs composants ou leurs communications, ou ne mettent pas en œuvre des mesures de sécurité suffisamment fortes pour tenir un attaquant à l'écart.

Il est très courant pour ces appareils d'envoyer des informations en texte brut entre certains de leurs composants, d'utiliser un chiffrage insuffisant, ou même de ne requérir aucun type d'authentification.

Autre exemple : un moniteur pour bébé bien connu offrait une interface fonctionnant via Internet, où les parents pouvaient non seulement voir l'enfant à travers une caméra, mais aussi parler et diffuser des sons pour le bébé. En raison de la méthode d'authentification et d'une vulnérabilité de la plateforme, un attaquant pourrait envoyer des sons et même jouer de la musique à travers différents moniteurs. C'est assez dangereux si l'on considère le niveau d'accès à l'intimité d'une famille que ces appareils ont.

Si vous avez des appareils intelligents dans votre foyer, vous pouvez commencer à faire vos propres tests de sécurité. Commencez par faire un diagramme de l'architecture, le comprendre et définir la surface d'attaque. Recherchez les vulnérabilités possibles en interceptant le trafic, en analysant si l'information est cryptée et en voyant comment elle peut être manipulée. Le système d'exploitation AttfyOS, que nous avons recommandé précédemment, est un bon outil pour débuter.

Dans les prochains articles, nous analyserons les différents outils qu'il offre et nous vous montrerons quelques techniques d'analyse des dispositifs IdO.

Crédits image : © geralt /Pixabay.com