Als der Ingenieur Bill Burr vom U.S. National Institute of Standards and Technology (NIST) im Jahr 2003 schrieb, was bald zum weltweiten Standard für Passwortsicherheit werden sollte, riet er Menschen und Organisationen, ihre Konten zu schützen, indem sie lange und "chaotische" Reihen von Buchstaben, Zahlen und Zeichen erfinden - und sie regelmäßig ändern.

Vierzehn Jahre später gab Burr zu, dass er seinen damaligen Ratschlag bereut. "Es macht die Leute einfach wahnsinnig und sie wählen keine guten Passwörter, egal was man tut", sagte er dem Wall Street Journal.

Oder, wie es der berühmte xkcd-Comic ausdrückt: "In 20 Jahren haben wir allen erfolgreich beigebracht, Passwörter zu verwenden, die für Menschen schwer zu merken, aber für Computer leicht zu erraten sind."

Heutzutage muss sich ein durchschnittlicher Mensch bis zu 100 Passwörter merken, wobei die Zahl in den letzten Jahren rasant gestiegen ist (obwohl manche Menschen noch vor Jahren etwa 50 Passwörter, einschließlich einer Reihe von Offline-Codes, verwendet haben und einige Sicherheitsexperten darauf hingewiesen haben, dass solche Passwortgewohnheiten und -richtlinien unhaltbar sind).

Tatsächlich haben Studien ergeben, dass sich Menschen in der Regel nur bis zu fünf Passwörter merken und Abkürzungen nehmen, indem sie leicht zu erratende Passwörter erstellen und diese dann für verschiedene Online-Konten wiederverwenden. Manche ersetzen sogar Buchstaben durch Zahlen und Sonderzeichen (z. B. wird aus "password" "P4??WØrd"), aber das ist immer noch ein Passwort, das leicht zu knacken ist.

In den letzten Jahren haben führende Organisationen wie das Open Web Application Security Project (OWASP) und natürlich das NIST selbst ihre Richtlinien und Ratschläge in Richtung eines benutzerfreundlicheren Ansatzes verschoben - und das bei gleichzeitiger Erhöhung der Passwortsicherheit.

Gleichzeitig ermutigen Tech-Giganten wie Microsoft und Google jeden, Passwörter ganz aufzugeben und stattdessen passwortlos zu arbeiten. Wenn Ihr kleines oder mittleres Unternehmen jedoch noch nicht bereit ist, sich von Passwörtern zu trennen, finden Sie hier einige Hinweise, die Ihnen und Ihren Mitarbeitern im Jahr 2023 helfen werden.

Keine unnötig komplexen Regeln für die Zusammensetzung von Passwörtern

Übermäßig komplexe Zusammensetzungsregeln (z. B. die Forderung, dass die Benutzer sowohl Groß- als auch Kleinbuchstaben, mindestens eine Zahl und ein Sonderzeichen verwenden müssen) sind nicht mehr erforderlich. Der Grund dafür ist, dass solche Regeln die Benutzer nur selten dazu ermutigen, stärkere Passwörter festzulegen. Stattdessen werden sie dazu veranlasst, vorhersehbar zu handeln und sich Passwörter auszudenken, die ein "Double Whammy" sind - sie sind sowohl schwach als auch schwer zu merken.

Umstellung auf Passphrasen

Verwenden Sie statt kurzer, aber schwieriger Passwörter lieber Passphrasen. Sie sind länger und komplexer, aber dennoch leicht zu merken. Es kann zum Beispiel ein ganzer Satz sein, der Ihnen aus irgendeinem Grund im Kopf geblieben ist, gespickt mit Großbuchstaben, Sonderzeichen und Emojis. Sie sind zwar nicht besonders komplex, aber automatisierte Tools werden trotzdem ewig brauchen, um sie zu knacken.

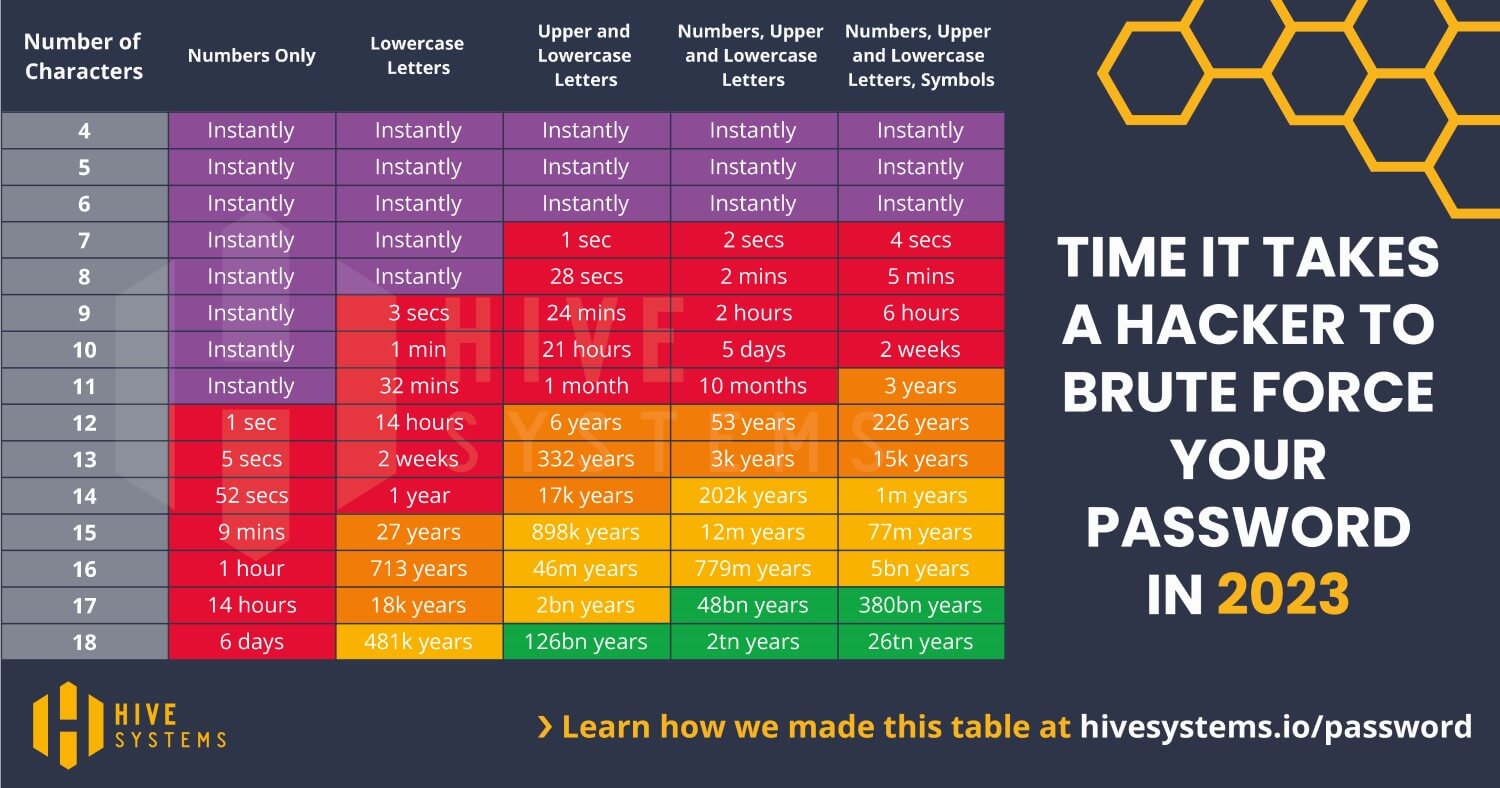

Vor einigen Jahren betrug die Mindestlänge für ein gutes Passwort acht Zeichen, die aus Klein- und Großbuchstaben, Zeichen und Zahlen bestanden. Heute können automatisierte Tools zum Knacken von Passwörtern ein solches Passwort innerhalb von Minuten erraten, insbesondere wenn es nur mit der MD5-Hash-Funktion gespeichert wurde.

Dies geht unter anderem aus Tests hervor, die von Hive Systems durchgeführt und im April 2023 veröffentlicht wurden. Ein einfaches Passwort, das nur Groß- und Kleinbuchstaben enthält, aber 18 Zeichen lang ist, braucht dagegen viel, viel länger zum Knacken.

Quelle: Hive Systems

Achten Sie auf eine Mindestlänge von 12 Zeichen - je mehr, desto besser!

Die NIST-Richtlinien erkennen die Länge als Schlüsselfaktor für die Passwortstärke an und führen eine Mindestlänge von 12 Zeichen ein, die nach der Kombination mehrerer Leerzeichen bis zu einer Höchstlänge von 64 Zeichen reicht. Alles in allem gilt: je mehr, desto besser.

Ermöglichen Sie eine Vielzahl von Zeichen

Bei der Festlegung ihrer Passwörter sollten die Nutzer aus allen druckbaren ASCII- und UNICODE-Zeichen, einschließlich Emojis, wählen können. Sie sollten auch die Möglichkeit haben, Leerzeichen zu verwenden, die ein natürlicher Bestandteil von Passphrasen sind - eine oft empfohlene Alternative zu herkömmlichen Passwörtern.

Vielleicht möchten Sie den ESET-eigenen Passwort-Generator probieren und sehen sich das Video unten an?

Die Wiederverwendung von Passwörtern eindämmen

Es ist mittlerweile eine Binsenweisheit, dass man seine Passwörter nicht für verschiedene Online-Konten wiederverwenden sollte, da ein geknacktes Konto leicht zur Gefährdung anderer Konten führen kann.

Doch Gewohnheiten lassen sich nur schwer ablegen. In einer Studie des Ponemon Institute aus dem Jahr 2019 gab etwa die Hälfte der Befragten zu, durchschnittlich fünf Passwörter für ihre geschäftlichen und/oder privaten Konten wiederzuverwenden.

Legen Sie kein Verfallsdatum für Passwörter fest

Das NIST empfiehlt außerdem, keine regelmäßigen Änderungen der Passwörter zu verlangen, es sei denn, der Benutzer verlangt dies oder es gibt Hinweise auf eine Kompromittierung. Der Grund dafür ist, dass die Benutzer nur eine begrenzte Geduld haben, sich ständig neue, einigermaßen sichere Passwörter auszudenken. Daher kann es mehr schaden als nützen, wenn man sie in regelmäßigen Abständen dazu zwingt.

Als Microsoft vor drei Jahren ankündigte, die Richtlinien zum Ablauf von Kennwörtern aufzuheben, stellte es die gesamte Idee des Ablaufs von Kennwörtern in Frage.

"Wenn die Wahrscheinlichkeit besteht, dass ein Kennwort gestohlen wird, wie viele Tage sind dann akzeptabel, damit der Dieb das gestohlene Kennwort weiter verwenden kann? Die Windows-Standardeinstellung ist 42 Tage. Scheint das nicht eine lächerlich lange Zeit zu sein? Nun, das ist es auch, und dennoch liegt unser derzeitiger Grundwert bei 60 Tagen - früher waren es 90 Tage -, weil das Erzwingen eines häufigen Ablaufs eigene Probleme mit sich bringt", heißt es im Microsoft Blog.

Denken Sie daran, dass dies nur ein allgemeiner Ratschlag ist. Wenn Sie eine App sichern, die für Ihr Unternehmen wichtig und für Angreifer attraktiv ist, können Sie Ihre Mitarbeiter trotzdem zwingen, ihre Passwörter regelmäßig zu ändern.

Weg mit Hinweisen und wissensbasierter Authentifizierung

Passwort-Hinweise und wissensbasierte Überprüfungsfragen sind ebenfalls überflüssig. Diese können zwar den Nutzern bei der Suche nach vergessenen Passwörtern helfen, sie können aber auch für Angreifer von großem Wert sein. Unser Kollege Jake Moore hat bereits mehrfach gezeigt, wie Hacker die Seite "Passwort vergessen" missbrauchen können, um in fremde Konten einzudringen, zum Beispiel bei PayPal und Instagram.

Eine Frage wie z. B. "Name Ihres ersten Haustiers" kann mit ein wenig Recherche oder Social Engineering leicht erraten werden, und es gibt nicht wirklich eine endlose Anzahl von Möglichkeiten, die ein automatisiertes Tool durchgehen muss.

Gängige Passwörter auf die schwarze Liste

Anstatt sich auf zuvor verwendete Zusammensetzungsregeln zu verlassen, sollten Sie neue Kennwörter mit einer "schwarzen Liste" der am häufigsten verwendeten und/oder zuvor kompromittierten Kennwörter abgleichen und übereinstimmende Versuche als inakzeptabel bewerten.

Im Jahr 2019 hat Microsoft die Konten seiner Nutzer gescannt und die Benutzernamen und Passwörter mit einer Datenbank von mehr als drei Milliarden geleakten Anmeldedaten verglichen. Es fand 44 Millionen Nutzer mit kompromittierten Passwörtern und erzwang einen Passwort-Reset.

Unterstützung für Passwort-Manager und -Tools

Stellen Sie sicher, dass die "Kopieren und Einfügen"-Funktion, Browser-Passwort-Tools und externe Passwort-Manager erlaubt sind, um den Aufwand für die Erstellung und sichere Aufbewahrung der Passwörter der Benutzer zu bewältigen.

Benutzer sollten außerdem wählen können, ob sie vorübergehend das gesamte maskierte Kennwort oder das zuletzt eingegebene Zeichen des Kennworts sehen möchten. Laut den OWASP-Richtlinien geht es darum, die Benutzerfreundlichkeit bei der Eingabe von Anmeldeinformationen zu verbessern, insbesondere bei der Verwendung von längeren Passwörtern, Passphrasen und Passwortmanagern.

Legen Sie eine kurze Haltbarkeitsdauer für anfängliche Passwörter fest

Wenn Ihr neuer Mitarbeiter ein Konto einrichtet, sollte das vom System generierte Anfangspasswort oder der Aktivierungscode sicher und zufällig generiert werden, mindestens sechs Zeichen lang sein und Buchstaben und Zahlen enthalten.

Achten Sie darauf, dass es nach kurzer Zeit abläuft und nicht zum echten und dauerhaften Passwort werden kann.

Benutzer über Passwortänderungen benachrichtigen

Wenn Nutzer ihre Passwörter ändern, sollten sie zunächst aufgefordert werden, ihr altes Passwort einzugeben und idealerweise die Zwei-Faktor-Authentifizierung (2FA) zu aktivieren. Sobald dies geschehen ist, sollten sie eine Benachrichtigung erhalten.

Seien Sie vorsichtig bei der Wiederherstellung des Passworts

Der Wiederherstellungsprozess sollte nicht nur das aktuelle Passwort nicht preisgeben, sondern auch Informationen darüber, ob das Konto tatsächlich existiert oder nicht. Mit anderen Worten: Geben Sie Angreifern keine (unnötigen) Informationen!

CAPTCHA und andere Anti-Automatisierungskontrollen verwenden

Verwenden Sie Anti-Automatisierungskontrollen, um Angriffe durch gestohlene Anmeldedaten, Brute-Force-Angriffe und Angriffe, die Kontosperrungen auslösen sollen, abzuschwächen. Zu diesen Kontrollen gehören das Blockieren der am häufigsten missbrauchten Passwörter, Softlockouts, Ratenbegrenzung, CAPTCHA, immer längere Verzögerungen zwischen den Versuchen, IP-Adressbeschränkungen oder risikobasierte Beschränkungen wie Standort, erste Anmeldung auf einem Gerät, jüngste Versuche, das Konto zu entsperren, oder Ähnliches.

Nach den aktuellen OWASP-Standards sollte es höchstens 100 Fehlversuche pro Stunde bei einem einzigen Konto geben.

Verlassen Sie sich nicht nur auf Passwörter

Unabhängig davon, wie stark und einzigartig ein Passwort ist, bleibt es eine einzige Barriere, die einen Angreifer von Ihren wertvollen Daten trennt. Wenn Sie sichere Konten anstreben, sollte eine zusätzliche Authentifizierungsebene als absolutes Muss betrachtet werden.

Deshalb sollten Sie, wann immer möglich, eine Zwei-Faktor-Authentifizierung (2FA) oder eine Multi-Faktor-Authentifizierung (MFA) verwenden.

Allerdings sind nicht alle 2FA-Optionen gleich. SMS-Nachrichten sind zwar weitaus besser als gar keine 2FA, aber sie sind anfällig für zahlreiche Bedrohungen. Sicherere Alternativen sind spezielle Hardware-Geräte und softwarebasierte Generatoren für Einmalpasswörter (OTP), wie z. B. sichere Apps, die auf mobilen Geräten installiert sind.