Am 14. Januar dieses Jahres sorgte eine Razzia der russischen Strafverfolgungsbehörden weltweit für Schlagzeilen, als sie 14 Mitglieder der berüchtigten Sodinokibi/REvil-Ransomware-Bande verhafteten. Die Durchsuchungsaktion erfolgte nach einer Reihe von Gesprächen zwischen amerikanischen und russischen Regierungsvertretern, einschließlich des Genfer Treffens zwischen Präsident Biden und Putin im Juni. Der russische Geheimdienst FSB bestätigte, dass die für den Angriff auf die Colonial Pipeline im vergangenen Frühjahr verantwortliche Person im Rahmen der Razzia festgenommen wurde.

Zu der Zeit, als eine russische Invasion in der Ukraine immer realer erschien, sahen einige diese Entwicklung als eine große Auswirkung, die nur wenige erwartet hatten". Andere sprachen sogar von „russischer Ransomware-Diplomatie“, einer Art Botschaft an die USA, wie weit Russland bei einem Einmarsch in die Ukraine gehen würde, um im Gegenzug Sanktionen lockern zu können.

Vor dem Einmarsch

In der Nacht zuvor (am 13. Januar, dem orthodoxen Silvestertag) wurden einige ukrainische Regierungsbehörden, Nichtregierungsorganisationen und IT-Organisationen von WhisperGate angegriffen. Dabei handelt es sich um eine zerstörerische Malware, die laut Microsoft “so konzipiert ist, dass sie wie Ransomware aussieht, aber keinen Mechanismus zur Wiederherstellung nach Zahlung des Lösegelds enthält“. Diese Art von Fake-Ransomware, wie sie auch von ESET-Forschern eingestuft wird, hat das ausdrückliche Ziel, die angegriffenen Geräte funktionsunfähig zu machen. Das deutet darauf hin, dass sie eher mit nationalstaatlichen Akteuren als mit Cyberkriminellen in Verbindung steht.

Am 14. Januar wurden die Websites mehrerer ukrainischer Ministerien und Regierungsbehörden verunstaltet und mit ukrainefeindlichen Bildern und der Botschaft “Fürchtet euch und befürchtet das Schlimmste" versehen. Sowohl staatliche als auch private Organisationen wurden in den Tagen vor dem Einmarsch immer wieder attackiert, unter anderem durch eine Reihe von DDoS-Angriffen (Distributed Denial of Service), die mehrere wichtige Webseiten in der Ukraine lahm legten. Gleichzeitig wurden die Kunden einer großen ukrainischen Bank durch eine SMS-Kampagne vor angeblichen Störungen des Geldautomatenverbunds der Bank gewarnt.

Knapp eine Stunde vor dem Einmarsch setzte ein größerer Cyberangriff auf den Viasat-Satelliten KA-SAT den Breitband-Internetdienst für Tausende von Ukrainern und andere europäische Kunden außer Betrieb. Sowohl die USA als auch die EU verurteilten die Attacke und machten Russland dafür verantwortlich. Ihrer Meinung nach sollten so die Kommunikationsmöglichkeiten der ukrainischen Führung in den ersten Stunden nach dem Einmarsch beeinträchtigt werden.

Die ersten Stunden

Die Angriffe hörten damit nicht auf. Im Gegenteil: Die Cyberattacken im Januar und Anfang Februar waren nur ein Vorspiel für das, was noch kommen sollte. Nach den DDoS-Angriffen am Abend des 23. Februar, die etliche wichtige ukrainische Websites offline schalteten, entdeckte ESET eine neue Malware zum Löschen von Daten. Dieser Schadcode namens HermeticWiper befand sich auf Hunderten von Rechnern in mehreren Organisationen der Ukraine. Der Zeitstempel des Wipers zeigt, dass die Malware am 28. Dezember 2021 kompiliert wurde. Das deutet darauf hin, dass der Angriff bereits seit einiger Zeit in Planung war.

Einen Tag später, während des militärischen Einmarschs in der Ukraine, entdeckten ESET-Forscher eine weitere Malware, die Daten auf ukrainischen Systemen löschte. IssacWiper war weit weniger ausgeklügelt als HermeticWiper und hatte auch keine Ähnlichkeit mit dessen Code. Am Ende war IssacWiper weitaus weniger erfolgreich, was die Löschung der Daten auf den Zielrechnern anging.

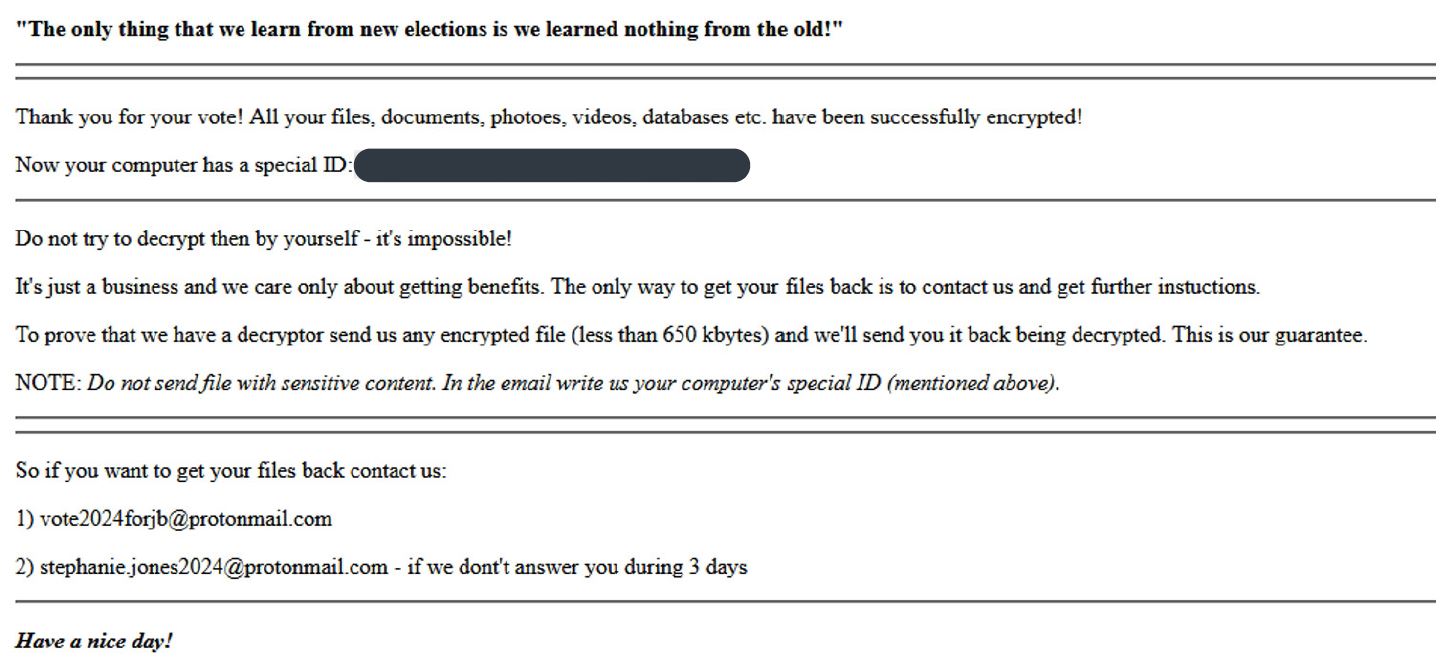

In einer weiteren Untersuchung beobachteten ESET-Forscher auch den Schadcode HermeticRansom, der zur gleichen Zeit wie HermeticWiper eingesetzt wurde. HermeticRansom wurde erstmals am Morgen des 24. Februar gemeldet. Dabei handelt es sich um eine Faux-Ransomware, die keine finanziellen Motive hatte, sondern als Lockvogel genutzt wurde, während der Wiper den Schaden anrichtete.

Abbildung 1. Die Lösegeldforderung in HermeticWiper, mit einem offensichtlichen Hinweis auf die US-Wahlen

Die nächsten 99 Tage

Am 14. März entdeckten die ESET-Forscher eine weitere Malware: CaddyWiper. Die Spezialisten gehen davon aus, dass die verschiedenen Attacken zur Datenlöschung auf bestimmte Organisationen abzielten, um sie sozusagen „funktionsunfähig“ zu machen, um nur eingeschränkt auf den Einmarsch reagieren zu können. ESET verzeichnete Opfer im Finanz-, Medien- und Regierungssektor und führte dies sowohl auf HermeticWiper als auch auf CaddyWiper zurück. Ebenfalls verantwortlich zeichnete sich die Gruppe „Sandworm“, die von den USA als Teil des russischen Militärgeheimdienstes GRU identifiziert wurde.

Dieselbe berüchtigte Bande startete den Versuch, Industroyer2 gegen ein Hochspannungs-Umspannwerk in der Ukraine einzusetzen. Das wurde dank der Zusammenarbeit von ESET und CERT-UA rechtzeitig entdeckt. Bei der Malware handelt es sich um eine neue Version von Industroyer. Mit dieser gefährlichen Malware wurde 2016 das ukrainische Stromnetz angegriffen und Tausende von Menschen mussten damals ohne Strom auskommen.

Es folgten weitere Kampagnen, darunter DDoS-Angriffe und Malware, die Mediennetzwerke, NGOs und Telekommunikationsanbieter sowie staatliche Organisationen kompromittierte. Der Einmarsch der russischen Truppen ins Nachbarland hatte erhebliche Auswirkung auf die Ransomware-Landschaft, und zwar nicht nur in der Ukraine selbst.

Abbildung 2. Von ESET-Forschern entdeckte Angriffe vor und nach dem Einmarsch Russlands in die Ukraine

Russland wird zum Zielland für Ransomware-Attacken

In den ersten Monaten des Jahres 2022 war Russland laut ESET-Telemetrie mit 12 Prozent aller entdeckten Ransomware-Angriffe das Hauptzielland. Das Paradoxe: Vor dem Einmarsch wurden Russland und zahlreiche Länder der Gemeinschaft Unabhängiger Staaten (GUS) von Ransomware-Angriffen im Grunde ausgeschlossen. Möglicherweise, weil die Urheber selbst aus den Ländern stammten oder Sanktionen befürchteten.

Einige der Angriffe richteten sich gegen russische Organisationen, darunter die Raumfahrtbehörde Roscosmos und das staatliche Fernseh- und Rundfunknetz VGTRK. Die Attacken auf diese wurden von der Hackergruppe NB65 durchgeführt. Sie hatten sich einen geleakten Code zunutze gemacht, der zur Spaltung der Conti-Hackergruppe führte, nachdem sich die Mitglieder über die zugesagte Unterstützung für Russland uneins waren.

Russland wurde auch zum Ziel von 40 Prozent aller Ransomware-Vorfälle mit Bildschirmsperren (11 Prozent in der Ukraine). Einige dieser Angriffe in Russland enthielten den ukrainischen Nationalgruß "Slava Ukraini" ("Ruhm für die Ukraine"); also eine politische Botschaft, wie es die ESET-Forscher zuvor bei HermeticRansom gesehen haben.

Kriminelle nutzen Angst und Solidarität mit Spam-Kampagnen aus

Nicht nur in den Ländern, die in den Krieg verwickelt sind, stieg die Zahl der Spam-Funde sprunghaft an: Vor allem am 24. Februar und bis April um insgesamt 5,8 Prozent. Bereits kurz nach Kriegsbeginn warnte ESET davor, dass Betrüger die weltweite Solidarität mit der Ukraine schamlos ausnutzten. Im Netz gab es eine Reihe von Spendenaufrufen vermeintlicher Wohltätigkeitsorganisationen.

Und als die Ukrainer aufgrund des Krieges nicht wussten, ob sie an ihr Geld kommen oder auch Russen im Ausland fürchteten, ihre Bankkarten nicht benutzen zu können, entdeckten ESET-Forscher vermehrt Angriffe auf Kryptowährungsplattformen und eine Verbreitung von Krypto-Malware.

Fazit

Der neueste ESET Threat Report, der am vergangenen Donnerstag veröffentlicht wurde, beleuchtet die Bedrohungslandschaft in den ersten vier Monaten dieses Jahres. Vor allem aber zeigen die analysierten Angriffe das zerstörerische Potenzial eines Cyberkriegs, der zeitgleich zum bewaffneten Konflikt in der realen Welt stattfindet. Die zunehmenden Cyberbedrohungen, denen sich die Ukraine seit Januar ausgesetzt sieht, sind auch ein Vorbote für eine Zuspitzung zukünftiger Konflikte.

Igor Kabina, Senior Detection Engineer bei ESET, verdeutlicht: „Wir erwarten, dass Angriffe, die eine bestimmte Seite unterstützen, in den kommenden Monaten weitergehen und sogar eskalieren werden. Denn hier kommen Ideologie und Kriegspropaganda als zentrale Antriebskräfte zum Einsatz, um sie zu verbreiten.“