Heute können wir die Botschaft verkünden, dass eine großangelegte Operation von Strafverfolgungsbehörden viele Botnets in die Knie gezwungen hat. Alle verwendeten die Wauchos-Malware-Familie, mit der sie Internet-User bereits eine Weile plagten. Die gemeinsame Operation dauerte mehr als ein Jahr und beschäftigte weltweit Strafverfolgungsbehörden, Microsoft und ESET.

Schadsoftware die durch das Gamarue-Botnet verbreitet wird, erkennen ESET-Produkte hauptsächlich als Win32/TrojanDownloader.Wauchos. Die Malware treibt seit mindestens September 2011 ihr Unwesen. Die längste Zeit wurde sie als Teil eines „Crime-Kits“ in Untergrundforen gehandelt. Das „Crime-Kit“ ist unter Cyberkriminellen sehr bekannt und außerdem gibt es viele, unabhängige Wauchos Botnets. In der Vergangenheit war Wauchos die am meisten erkannte Malware-Familie unter ESET-Usern. Als Microsoft anfragte, sich an der gemeinsamen Operation zu beteiligen, um die ESET-Nutzer, aber auch die breite Öffentlichkeit besser zu schützen, konnte ESET dem nur zustimmen.

ESET stand der Operation mit technischen Analysen bei, indem sie die Wauchos Botnets genau verfolgten, ihre C&C-Server für den Takedown identifizierten, und indem sie überwachten, was die Botnet-Verantwortlichen auf den Systemen der Opfer installierten. Durch Microsoft gelangten die gesammelten Informationen an die Strafverfolgungsbehörden. Darunter befanden sich:

- 1,214 Domains und IP-Adressen der Botnet C&C-Servers

- 464 eigenständige Botnets

- 80 dazugehörige Malware-Familien

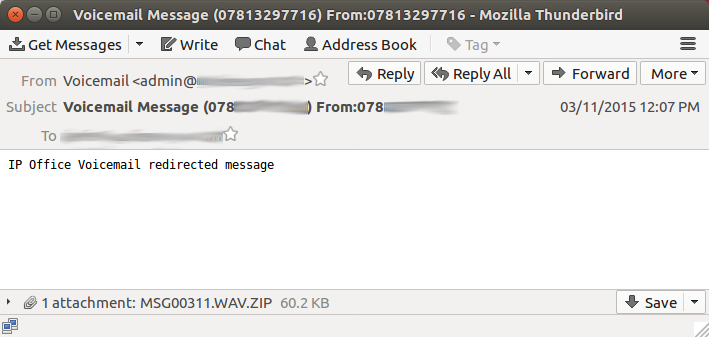

In Abbildung 1 ist die Prävalenzkarte für die Wauchos Malware, basierend auf ESETs Telemetrie-Daten dargestellt. Aus der Darstellung geht hervor, dass Wauchos durchaus ein globales Problem darstellt und jeder Versuch es wert ist, das dahinterstehende Botnet zu zerschlagen. Im weiteren Verlauf des Artikels wird man feststellen, dass die hier zugrundeliegenden Daten schon ein Jahr alt sind. Damals war die Aktivität von Wauchos nach ESET Telemetrie am höchsten. Da rechtliche Schritte immer eine Weile in Anspruch nehmen, besonders dann, wenn es mit Verhaftungen einhergeht, haben wir uns für die „alten“ Daten entschieden. Die Informationen sind darüber hinaus repräsentativer, da in diesem Zeitraum der größte Teil der Forschung am & Beobachtung vom Gamarue-Botnet stattfand.

Abbildung 1: Wauchos-Prävalenzkarte (Dezember 2016 - Quelle http://virusradar.com/)

Wenn Sie sich nun um Ihr Windows-System sorgen und befürchten, von dieser Bedrohung betroffen zu sein und kein ESET-Kunde sind, sollten Sie den ESET Online Scanner ausprobieren. Der kostenfreie Antiviren-Scanner macht auf Bedrohungen aufmerksam und entfernt diese bei Bedarf vom System.

Was genau ist Wauchos?

Die weit verbreitete Malware ist bereits seit einiger Zeit im Internet zu finden und wurde schon in einigen Blog-Beiträgen aufgegriffen [1][2][3][4]. In diesem Abschnitt möchten wir die technischen Grundlagen dieser Malware diskutieren. Wir beantworten die Fragen: Was sie auszeichnet und wie sie verbreitet wird. Der darauffolgende Abschnitt behandelt technische Details, die wir während der Observation der Malware-Familie aufgedeckt haben.

Wauchos wird hauptsächlich dazu verwendet, um Zugangsdaten zu stehlen und zusätzliche Malware auf ein System herunterzuladen und zu installieren. Wenn also ein System mit Wauchos kompromittiert wird, ist es wahrscheinlich, dass im Laufe der Zeit mehrere andere Malware-Familien auf demselben System zu finden sind.

Wauchos ist eine modulare Malware, deren Funktionalität durch Plugins einfach erweitert werden kann. Zu den möglichen Plugins gehören ein Keylogger, ein Formgrabber, ein Rootkit, ein SOCKS-Proxy und ein TeamViewer-Bot. Es gibt fünf bekannte Hauptversionen von Wauchos, basierend auf einem eigenen Versionsschema: 2.06, 2.07, 2.08, 2.09 und 2.10.

Bei den ersten drei Versionen war die Build-Version in der ersten POST-Anfrage enthalten, die vom Bot an den C&C-Server gesendet wurde. Hier war die Versionsidentifikation noch leicht. Spätere Versionen von Wauchos wiesen den bv-Parameter in der POST-Anfrage nicht mehr auf. Es ist aber immer noch relativ einfach, die Bot-Version zu identifizieren, indem man die Identifikationszeichenfolge ansieht, die an den Server gesendet wird[3]:

Version |

Identification string |

|---|---|

| <= 2.06 | id:%lu|bid:%lu|bv:%lu|sv:%lu|pa:%lu|la:%lu|ar:%lu |

| 2.07 – 2.08 | id:%lu|bid:%lu|bv:%lu|os:%lu|la:%lu|rg:%lu |

| 2.09 | id:%lu|bid:%lu|os:%lu|la:%lu|rg:%lu |

| 2.10 * | {"id":%lu,"bid":%lu,"os":%lu,"la":%lu,"rg":%lu} |

(* Man beachte den Wechsel zum JSON-Format.)

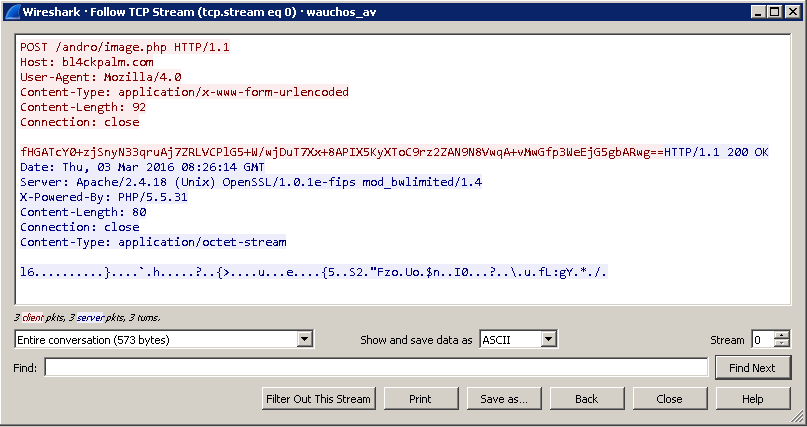

Eine typische POST-Anfrage ist in Abbildung 2 gezeigt. Die Identifikationszeichenkette ist RC4-verschlüsselt und dann unter Verwendung von base64 codiert.

Da vor ein paar Jahren ein Builder für Version 2.06 veröffentlicht wurde, haben wir in unserer Telemetrie einige Versionen davon im Gamarue Botnet gesehen. Laut unseren Crawler-Daten ist die neueste Version 2.10 die jedoch am häufigsten anzutreffende.

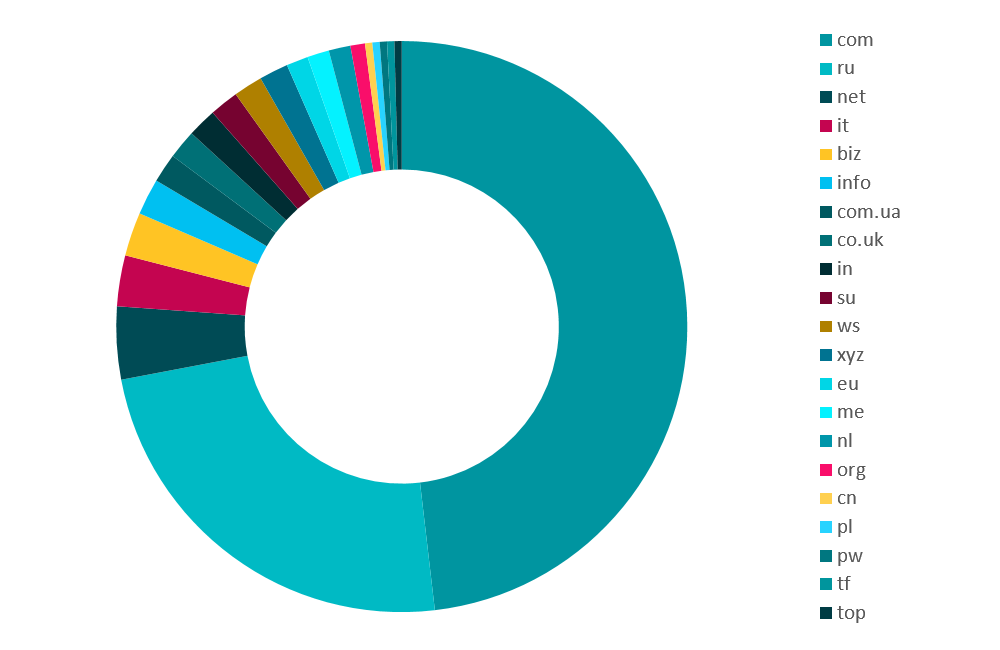

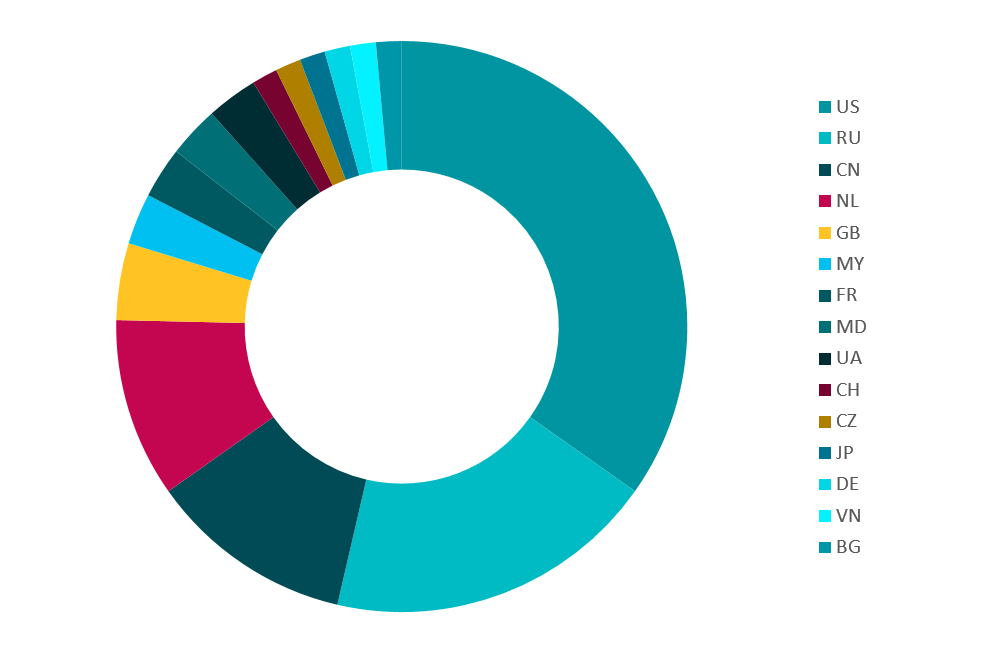

Die tatsächliche globale Natur dieser Bedrohung zeigt sich auch in der Vielfalt der von ihren Betreibern verwendeten Befehls- und Kontrollserver. Während unseren Beobachtungen über diese Bedrohung konnten wir jeden Monat Dutzende von Wauchos C&C-Servern entdecken. Abbildung 3 zeigt eine Momentaufnahme der verschiedenen TLDs, die von den C&Cs verwendet wurden, während Abbildung 4 die geografische Verteilung der C&C Server-IPs darstellt, welche unser Crawler im November und Dezember 2016 mit Hilfe einer hergestellten Verbindung ausfindig machen konnte.

Interessanterweise analysieren viele der von uns untersuchten Samples das eingestellte Tastaturlayout. Die Malware setzt ihre Kompromittierung nicht fort, wenn sie eine der folgenden Sprachen entdeckt:

- Russisch

- Ukrainisch

- Weißrussisch

- Kasachisch

Angriffsvektor von Wauchos

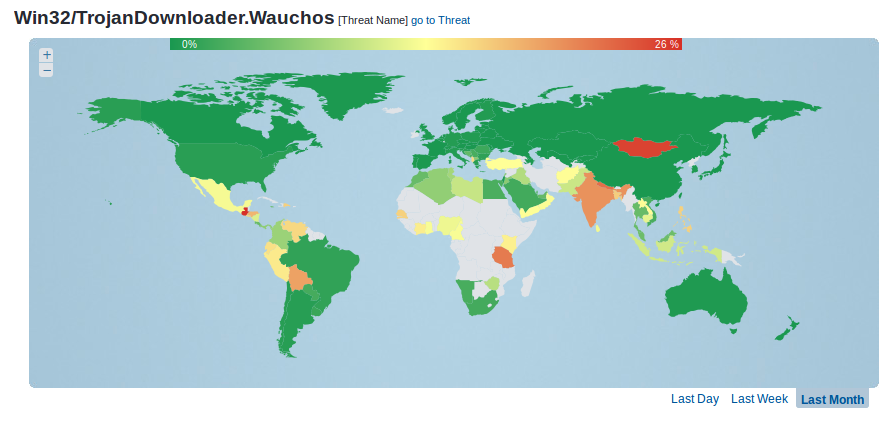

Die Verbreitung der Malware variiert sehr stark, da viele verschiedene Cyberkriminelle das Tool erwarben, anpassten und verteilten. Die zur Verbreitung dieser Bedrohung verwendeten Infektionsvektoren können also sehr unterschiedlich ausfallen. In der Vergangenheit wurden Wauchos-Proben über Social Media, Instant Messaging, Wechselmedien, Spam und Exploit-Kits verbreitet. Abbildung 5 zeigt einen typischen E-Mail-Spam mit schädlichem Anhang.

Pay-per-install Malware

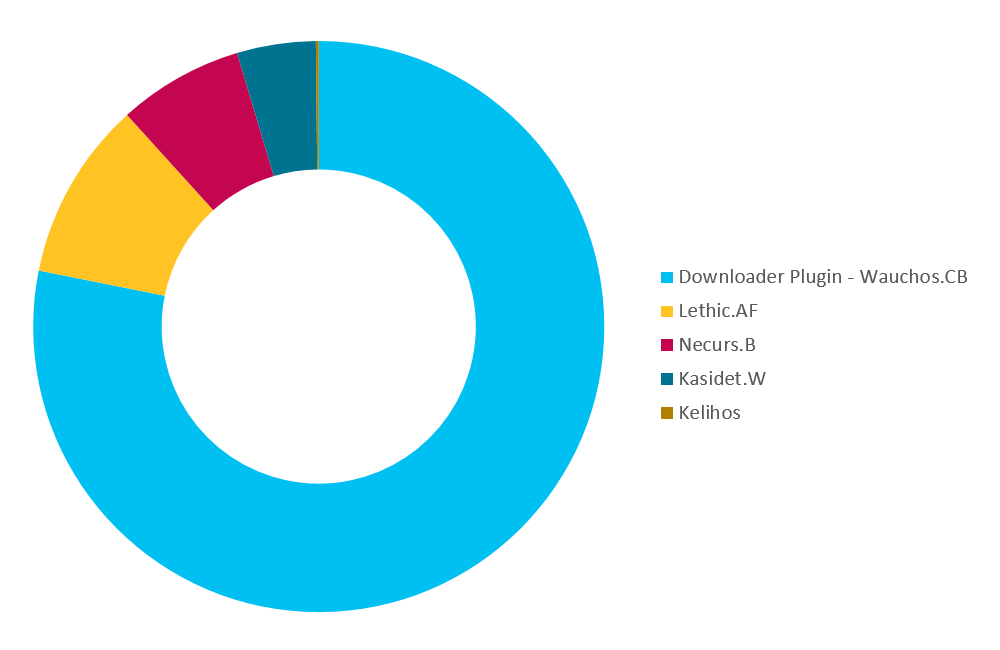

Wie bereits beschrieben, wird Wauchos hauptsächlich zur Verbreitung anderer Malware-Familien verwendet. Durch unsere automatisierten Systeme konnten wir Statistiken über die heruntergeladenen Wauchos-Bots aufstellen. Abbildung 6 zeigt die verschiedenen Plugins, welche von unserem Crawler beim ersten Verbinden mit dem C&C-Server heruntergeladen wurden.

Normalerweise ist das erste Plugin das Downloader-Plugin, auf welches wir später noch genauer eingehen werden. Die heruntergeladene Malware beschränkt sich dann hauptsächlich auf Spam-Bots wie Win32/Kasidet, Win32/Kelihos oder Win32/Lethic (Stand Dezember 2016). Da es sich um ein Pay-per-Install-System handelt, ändern sich solche Statistiken von Zeit zu Zeit. Wie man erwarten würde, gab es auch andere Malware, die mit der Zeit heruntergeladen werden sollte. Die aus der obenstehenden Grafik sind allerdings die am häufigsten verbreitetsten.

Technische Analyse

In diesem Abschnitt werden wir einige technische Details vorstellen, die in der breiten Öffentlichkeit noch nicht diskutiert wurden. Die kürzlich erfolgte Gamarue-Botnet-Abschaltung bietet dafür nun den perfekten Rahmen. Insbesondere werden wir zwei Plugins diskutieren, die dem Botmaster eine Seitenkanalkommunikation ermöglicht, wodurch die Ausfallwahrscheinlichkeit des Botnets gegenüber Abschalt-Operation verringert werden soll.

Varianten von Wauchos

Um unseren interessierten Forscherkollegen mir der Wauchos Malware-Familie behilflich zu sein, werden wir die wichtigsten Varianten unter ESET-Nomenklatur kurz beschreiben und zeigen, mit was sie korrespondieren.

Win32/Wauchos.B ist die am weitesten verbreitete Erkennung für die 2.06 Wauchos Komponente, während Version 2.10 hauptsächlich als Win32/Wauchos.AW erkannt wird. Die anderen unter der Win32/Wauchos-Familie zusammengefassten Varianten sind entweder Plugins, gepackte Versionen der genannten Varianten oder andere Versionen der Wauchos-Malware wie 2.07, 2.08 oder 2.09; diese sind gemäß ESET Telemetrie-Daten aber weniger verbreitet und daher für diese Diskussion weniger relevant.

In der neuen Wauchos-Version 2.10 unterstützt der Bot folgende Befehle:

Command ID |

Description |

|---|---|

| 1 | Download and run a binary file |

| 2 | Download a plugin |

| 3 | Download malware update |

| 6 | Delete all plugins |

| 9 | Uninstall |

Plugins

Wauchos ist ein erweiterbarer Bot, der seinem Betreiber das Einpflegen angepasster Plugins ermöglicht. Es gibt jedoch einige Plugins, die weit verbreitet sind und auch von vielen anderen Botnets verwendet werden. In diesem Abschnitt werden wir die verschiedenen Plugins diskutieren, die unser Tracking-Mechanismus aufdecken konnte.

Title |

Detection name |

Description |

|---|---|---|

| SOCKS Proxy | Win32/TrojanDownloader.Wauchos.O | Accepts connections and acts as a network proxy |

| TeamViewer | Win32/TrojanDownloader.Wauchos.BA | Embeds TeamViewer application that will launch in hidden mode and allow criminals to connect back and control compromised system |

| Form Grabber | Win32/TrojanDownloader.Wauchos.AZ | Steals content entered into web forms by the user |

Wenn ein Bot ein Plugin herunterlädt, muss es zunächst den Header mit dem RC4-Schlüssel entschlüsseln. Der Header beinhaltet wiederum den einmaligen Schlüssel für das Freischalten der Nutzlast. Nach der Entschlüsselung besteht die letzte Operation darin, das Plugin mithilfe von aPLib zu dekomprimieren. Sobald das erledigt ist, verwendet die Malware ein benutzerdefiniertes Ladeprogramm, um das binäre BLOB in den Speicher zu laden. Da die binären BLOBs bereits für die Speicherseite ausgelegt sind, können sie direkt in den Speicher geladen und ausgeführt werden.

Die Anzahl der verschiedenen RC4-Schlüssel, die von unserem Tracking-System unter allen verschiedenen Botnets aufgespürt wurden, beschränkt sich auf nur 40. Das macht es ziemlich einfach, heruntergeladene Komponenten zu entschlüsseln, ohne das Sample selbst analysieren zu müssen. Interessanterweise wird der gleiche RC4-Schlüssel sowohl für die Verschlüsselung der Sample-Strings als auch für die Chiffrierung der Netzwerkkommunikation verwendet – für letztere wird der Schlüssel einfach umgekehrt.

In Bezug auf die C&C-Kommunikation verwendeten alle von uns analysierten Samples die DNS-Infrastruktur von Google für die direkte Auflösung der C&C-Server-Domains. Version 2.06 versucht, die IP-Adresse des C&C-Servers unter Verwendung von raw UDP-Sockets auf 8.8.4.4:53 aufzulösen. Wenn das nicht erfolgreich ist, fällt die Auflösung zuerst auf die Windows-API DnsQueryA() und dann auf die API gethostbyname() zurück. Version 2.10 bindet GetAddrInfoW() ein und alle Aufrufe daran werden unter Verwendung von raw UDP-Paketen zu 8.8.4.4:53 mit Fallback zur ursprünglichen GetAddrInfoW() API aufgelöst – wenn nicht erfolgreich.

Neue Persistenzmechanismen

In diesem Abschnitt besprechen wir zwei Plugins, die in diesem Jahr erschienen sind und von denen wir glauben, dass sie den Versuch darstellen, das Abschalten von Botnets zu verhindern. Die Plugins sollen dem Botmaster eine Seitenkanalkommunikation ermöglichen. Das Thema wurde auch hier[4] diskutiert.

Das erste Plugin ist ein USB-Spreader, während das zweite einen dateilosen Angriff über einen Downloader realisiert, der in der Registry gespeichert ist und beim Start über ein PowerShell-Skript ausgeführt wird.

USB spreader – Win32/Bundpil.CS

Dieses Plugin kann DNS-API-Funktionen einbinden und versucht sich über Wechselmedien zu verbreiten. Außerdem macht es vom DGA (Domain Generation Algorithm) gebrauch, um zusätzliche Daten herunterzuladen.

Es gibt einen Prozess, der nach eingebundenen Wechseldatenträgern sucht und, falls er einen gefunden hat, eine Kopie der Malware darauf ablegt. Die andere Funktion des Plugins besteht darin, DNS-APIs einzubinden und bestimmte Domains durch eine fest codierte auszutauschen. Ein analysiertes Sample zeigte das Umleiten von Anfragen an diese alten Wauchos-Domains:

- designfuture.ru

- disorderstatus.ru

- atomictrivia.ru

- differentia.ru

zu gvaq70s7he.ru.

Darüber hinaus gibt es auch eine DGA-Komponente für dieses Plugin, die versucht, sich mit der automatisch generierten Domain zu verbinden, um zusätzliche Daten auf das kompromittierte System herunterzuladen. Der Pseudocode des DGA-Algorithmus kann auf der ESET github-Seite gefunden werden. Die URLs, die zu erreichen versucht werden, stimmen mit diesem Schema überein:

- <dga_domain>.ru/mod

- <dga_domain>.ru/1

- <dga_domain>.ru/2

Wir konnten einen binären BLOB aus dem DGA-Schema extrahieren und erhielten einen verschlüsselten BLOB, der mit 'MZ' begann. Das Plugin entfernt die zwei Bytes und speichert den BLOB dann direkt in der Windows-Registry.

Der hauptsächliche Wauchos-Bot entschlüsselt dann die RC4-chiffrierten Nutzlast, dekomprimiert sie via aPLib und lädt sie als normales Plugin. Man beachte, dass für diesen Prozess dieselben RC4-Schlüssel verwendet werden, welche auch bei der Verschlüsselung der Plugins zum Einsatz kommen. Die Binärdatei, die wir auf diese Weise erhielten, war eine aktualisierte Version des USB-Spreaders. Wir stellten daher die Hypothese auf, dass Bot-Manager durch DNS-Hooking die Kontrolle über ihre Bots zurückgewinnen könnten, indem sie eine neue Version des USB-Spreaders von einer von ihnen kontrollierten Domain herunterluden, die dann die hartcodierten Domains in der Wauchos-Binary umleitet.

Downloader

Das letzte Plugin beschreibt einen kleinen Downloader, der je nach Version mit einem DGA auf solche URLs zugreift:

- <dga_domain>.ru/ld.so

- <dga_domain>.ru/last.so

- <dga_domain>.ru/nonc.so

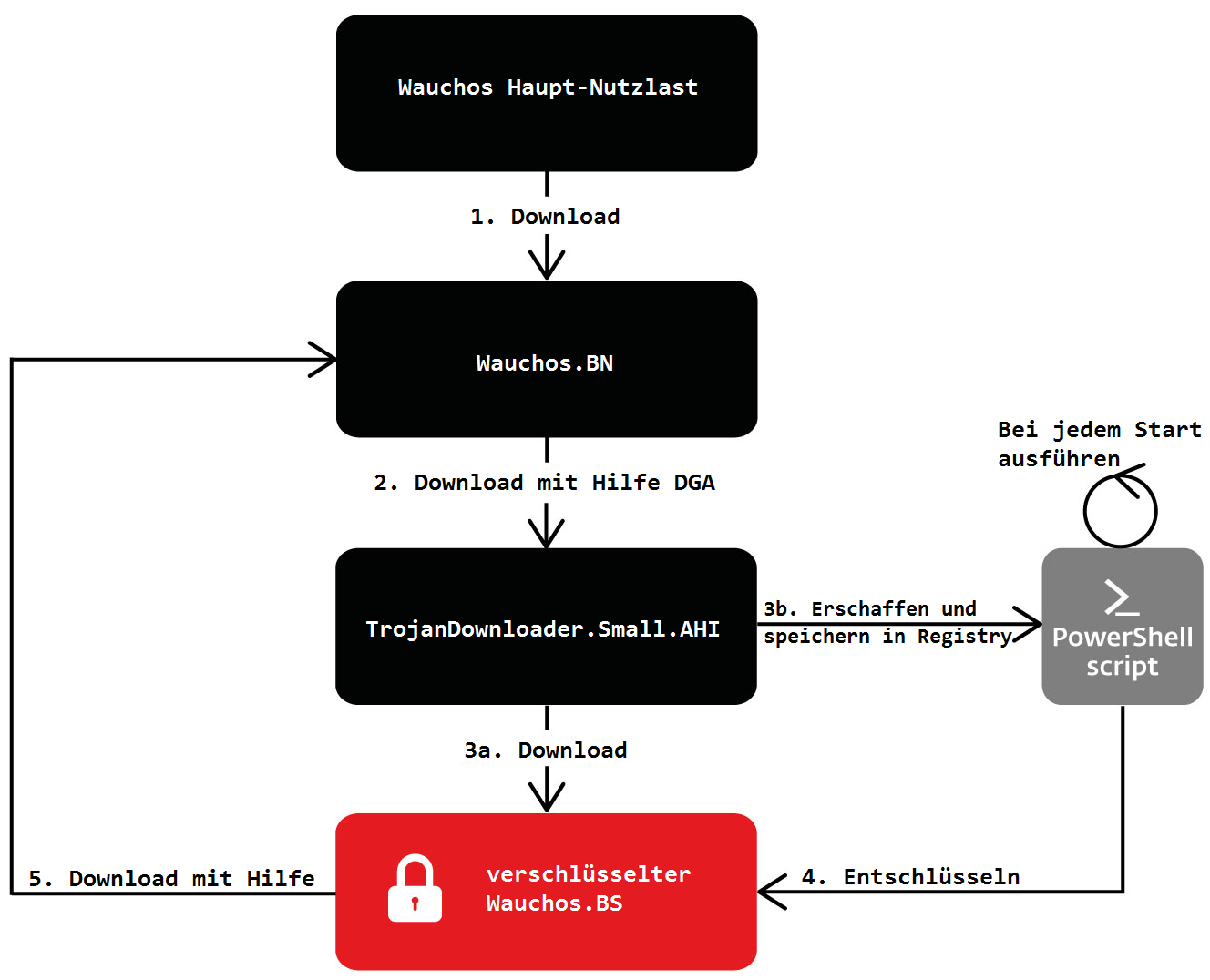

Das Plugin wird zum Herunterladen eines binären BLOBs verwendet, das in der Registry gespeichert wird. Dieses binäre BLOB kann mit dem RC4-Schlüssel entschlüsselt werden, welcher in der hauptsächlichen Wauchos-Nutzlast enthalten war.

Eine der Malware-Varianten, die von diesem Plugin heruntergeladen wurde, ist wiederum ein anderer Downloader, welcher von ESET als TrojanDownloader.Small.AHI erkannt wird. Diese Malware ist besonders interessant, da sie nur dazu dient, eine aktualisierte Version des Downloader-Plugins herunterzuladen und in der Registry verschlüsselt zu speichern – allerdings mit einem kleinen Twist. Außerdem wird ein Run Key durch ein PowerShell-Skript hinzugefügt, das die verschlüsselte Binärdatei, jedes Mal wenn der Computer gestartet wird, entschlüsselt und aus dem Registrierungsschlüssel ausführt. Momentan aktualisiert sich diese Binärdatei nur selbst. Jedoch könnte sein DGA als sekundärer Kommunikationskanal verwendet werden, um eine neue Nutzlast herunterzuladen und die Kontrolle über die Bots zurückzugewinnen. Abbildung 7 zeigt den Gesamtprozess.

Es ist interessant, dass Necurs.B mit Hilfe des DGA und über dieses Plugin heruntergeladen wurde. Die überwiegende Mehrheit der Downloads, die wir gesehen haben, waren allerdings für das Herunterladen von Win32/TrojanDownloader.Small.AHI bestimmt. Tatsächlich wurde die letztere Malware laut unserer Cloud-Statistik mehrfach entdeckt. Interessanterweise haben wir im August 2016 über unseren Crawler eine hohe Aktivität für dieses spezielle Modul verzeichnet, danach aber nichts mehr. Wir haben uns nicht weiter damit aufgehalten, zu ermitteln, ob unser Crawler auf einer schwarzen Liste landete oder ob die Cyberkriminellen nur ein neues Feature testeten.

Fazit

Wauchos ist ein altes Botnet, das sich im Laufe der Jahre quasi neu erfunden hat. Seine Steuerungs- und Kontrollinfrastruktur ist eine der vielen, die von ESET beobachtet und verfolgt werden. Die gewonnenen Informationen sind wichtig, um Veränderungen im Verhalten von Malware aufzuspüren und umsetzbare Daten bereitstellen zu können, die bei Botnet-Abschaltungen hilfreich sind.

Wauchos verwendet altbekannte Tricks, um neue Systeme zu kompromittieren. Benutzer sollten beim Öffnen von Dateien auf Wechselmedien sowie bei Dateien, die sie per E-Mail oder über soziale Medien erhalten, vorsichtig sein. Wer glaubt, sich mit Wauchos infiziert zu haben, sollte den kostenfreien ESET Online Scanner ausprobieren. ESET-Produkte erkennen derzeit Tausende von Variationen von Wauchos-Modulen – darunter auch die durch das Wauchos-Botnet verteilte Malware.

Ein besonderer Dank geht an Juraj Jánošík, Viktor Lucza, Filip Mazán, Zoltán Rusnák und Richard Vida für ihre Hilfe bei diesen Forschungen.

Hashes

SHA-1 |

Detection |

|---|---|

| CC9AC16847427CC15909A60B130CB7E67D2D3804 | Win32/TrojanDownloader.Wauchos.B |

| BCD45398983EB58B33294DFE852B57B1ADD5117E | Win32/TrojanDownloader.Wauchos.AK |

| 6FA5E48AD60B53761A42725A4B9EC12B85963F90 | Win32/TrojanDownloader.Small.AHI |

| 6D5051580DA73570944BBE79A9EA7F2E4D006699 | Win32/TrojanDownloader.Wauchos.O |