Minecraft-Spieler waren unlängst 87 gefälschten Minecraft Mods im Google Play Store ausgesetzt. Die Apps können in zwei Kategorien unterschieden werden. Zum einen sind da die Werbung einblendenden Downloader, die von ESET als Android/TrojanDownloader.Agent.JL erkannt werden. Zum anderen gibt es Fake-Anwendungen, welche die User auf betrügerische Webseiten umleiten und ESET als Android/FakeApp.FG enttarnte.

Insgesamt erzielten die 87 Fake-Apps eine Reichweite von 990.000 Installationen, bevor sie am 16. und 21. März dem Play Store Sicherheitsteam gemeldet wurden.

-

Werbung anzeigender Downloader

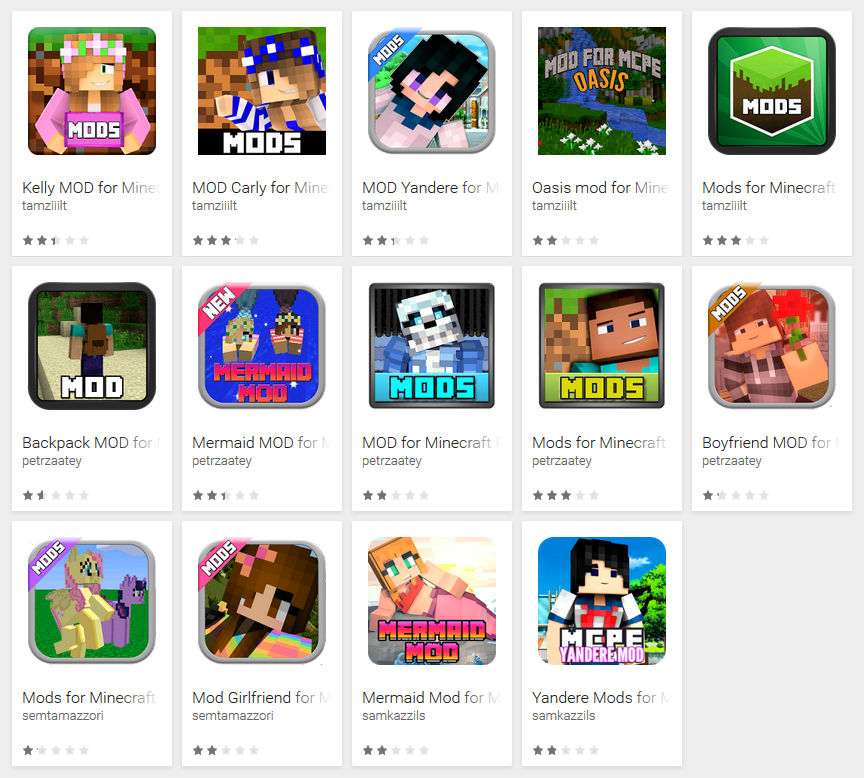

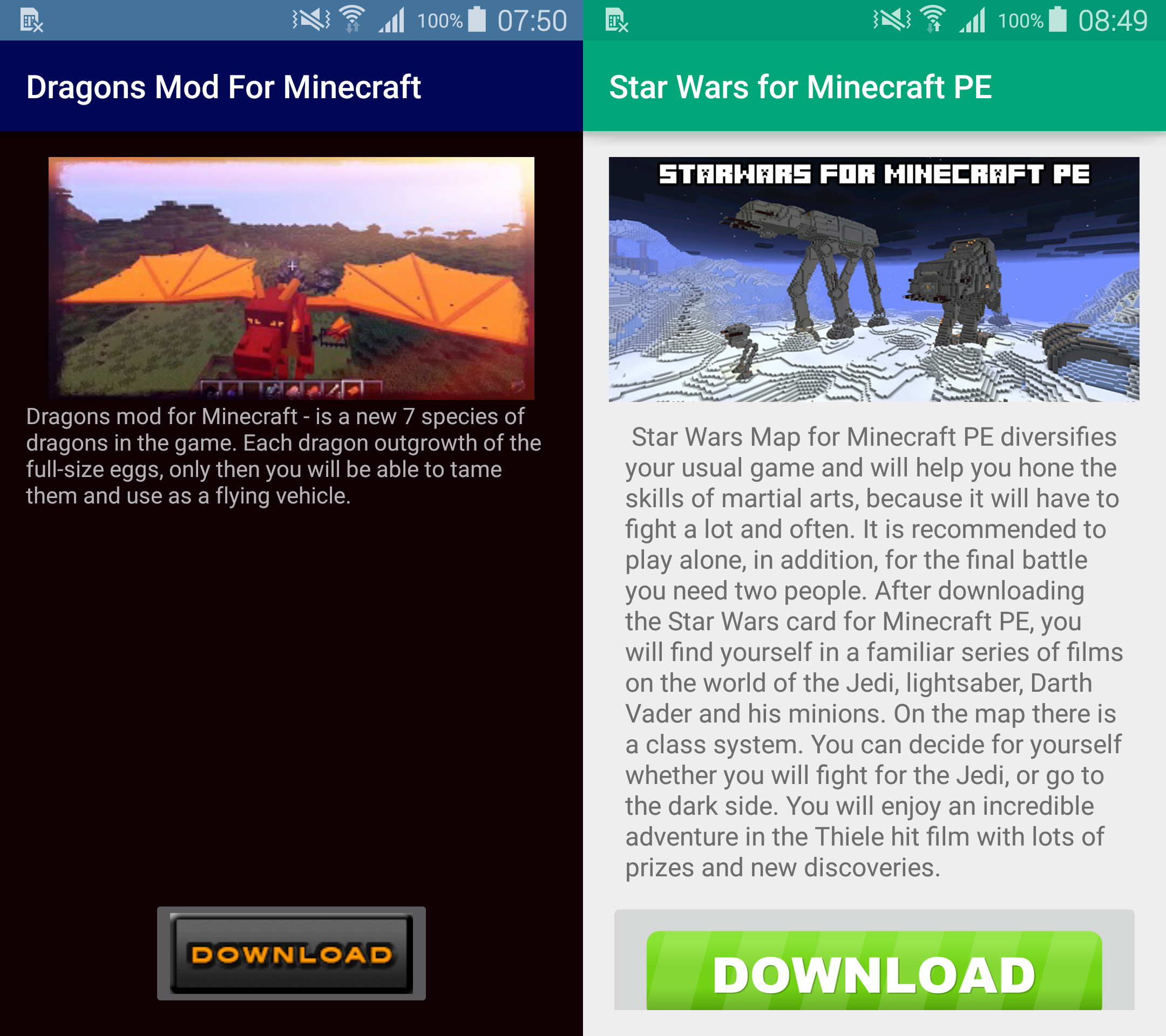

Abbildung 1 - Werbung einblendender Downloader als Minecraft Mod im Google Play Store getarnt.

Zur ersten Kategorie gehören 14 Minecraft Mods mit etwa 80.000 Installationen. Ähnlich wie die Anfang März analysierte Android-Fake-App beinhaltet auch ein Teil der Minecraft Mods eine zusätzliche Komponente, um Out-of-App-Werbeanzeigen einzublenden.

Im jetzigen Fall fungiert die Komponente als Modul für die Installation der "Mods". Allerdings ist dieses Modul nicht Teil der eigentlichen Anwendung, sondern muss separat durch die Fake-App heruntergeladen und durch den User installiert werden.

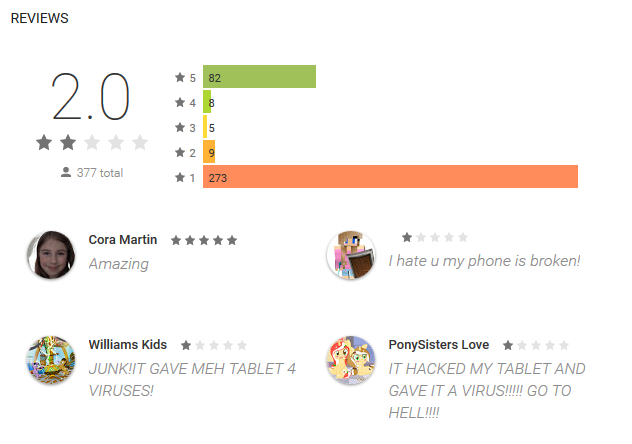

Die Mod-Apps besitzen keine wirkliche Funktionalität. Sie blenden bloß aggressive Werbeanzeigen ein. Das kommt bei den Usern nicht sehr gut an, wie die vielen negativen Bewertungen erkennen lassen.

Abbildung 2 - Schlechte App-Bewertung bei Google Play

Wie funktionieren die Downloader-Mods?

Nach dem Starten der Fake-App werden sofort Geräteadministratorrechte eingefordert. Mit der Bestätigung wechselt der Bildschirm und ein “INSTALL MOD”-Button wird eingeblendet. Gleichzeitig informiert eine Push-Benachrichtigung den Android-Nutzer darüber, dass ein spezieller „Block Launcher“ notwendig sei, um mit der Installation fortzufahren.

Nach dem Betätigen des Buttons wird der Benutzer dazu aufgefordert, das Zusatzmodul "Block Launcher Pro" zu installieren. Damit versucht die App sich weitere Berechtigungen zu erschleichen. Der während der Installation heruntergeladene Payload wird von ESET als Android/Hiddad.DA erkannt.

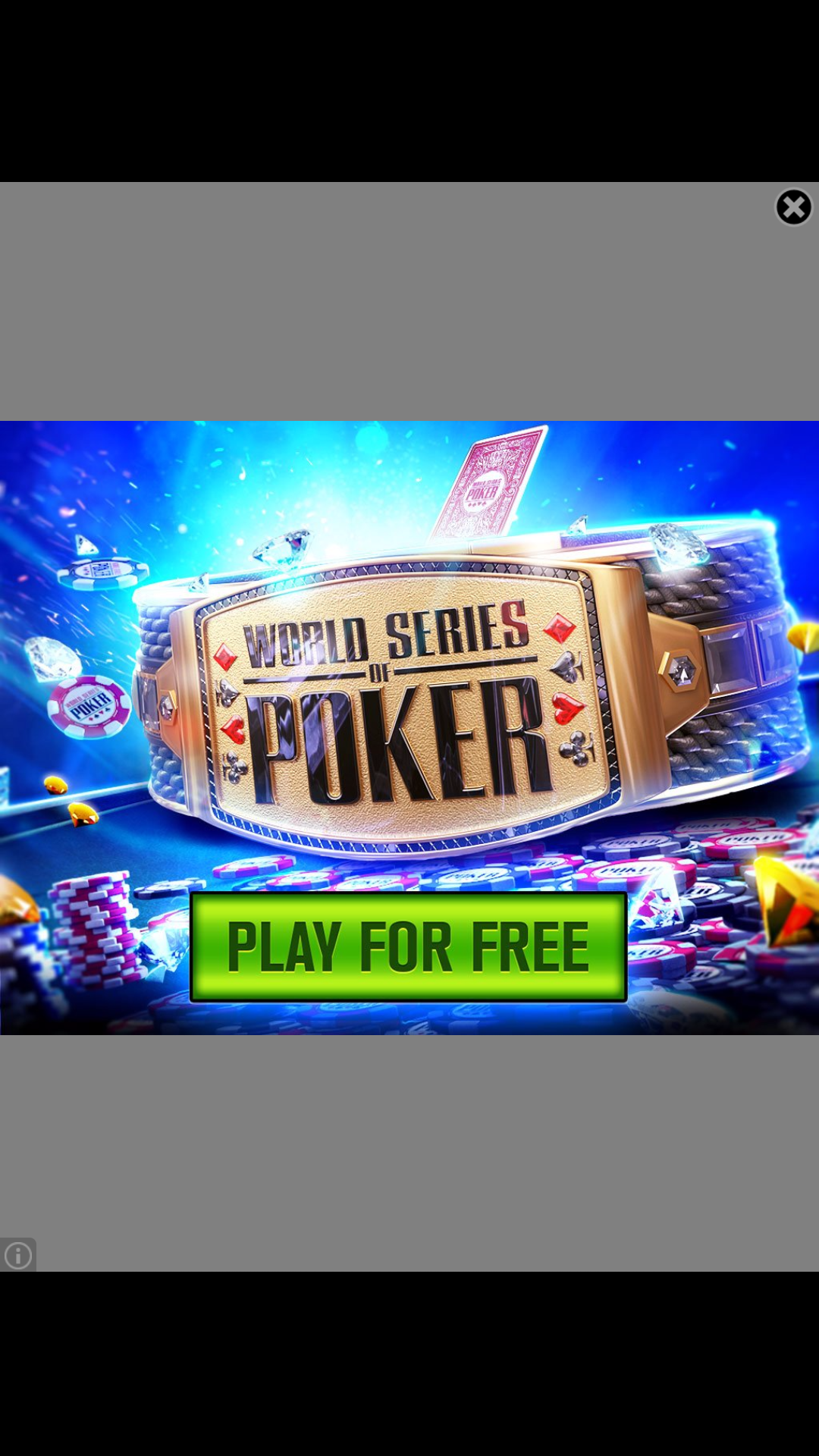

Das Installieren des Zusatzmoduls führt den User allerdings in eine Sackgasse. Eingeblendet wird bloß ein statischer Minecraft-Hintergrund ohne klickbare Elemente. Die einzige und tatsächliche Funktion der App und des Moduls besteht darin, Werbung anzuzeigen und den Android-Nutzer in seinem normalen Umgang mit dem Smartphone zu stören.

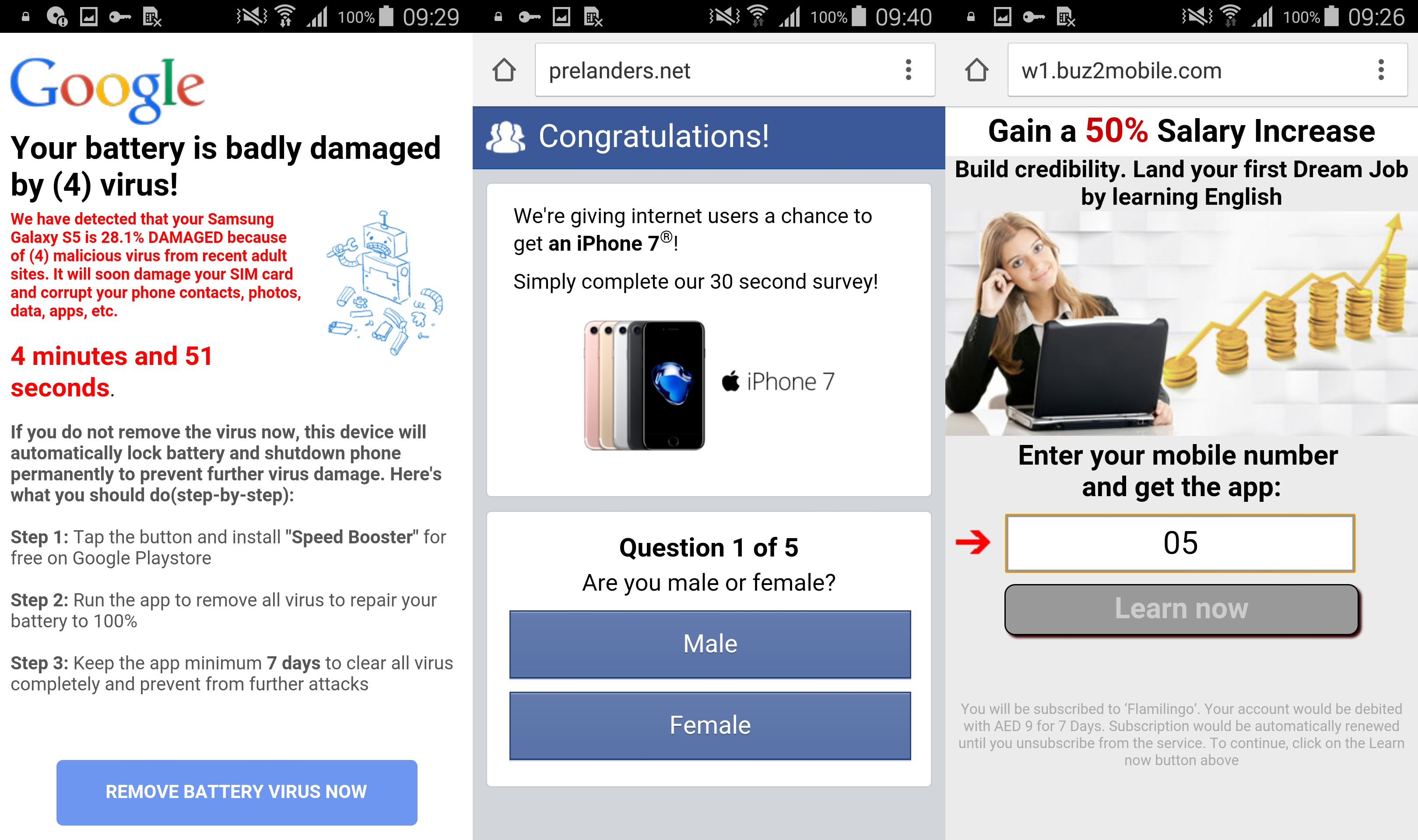

Abbildung 3 - Out-of-App-Werbung, die sich auf dem Gerät des Opfers zeigt

Interessanterweise ist dieser Werbung anzeigende Downloader eine weiterentwickelte Version einer App, die ursprünglich im Februar im Google Play hochgeladen wurde. Die anfängliche Version verwendete eine ähnliche Schnittstelle und verlangte auch Geräteadministratorrechte. Allerdings hatte diese Version keine Download-Funktionalität und, im Gegensatz zum hiesigen Downloader, versorgte die erste Version die Benutzer tatsächlich mit echten Minecraft Mods.

Ein Resultat dieser allgemeinen Entwicklung ist die Tatsache, dass durch Downloader jede vorstellbare Malware zusätzlich auf das Gerät des Nutzers heruntergeladen werden kann. Das Einblenden aggressiver Werbeanzeigen ist eine vergleichsweise harmlose Angelegenheit. Tausende Android-Nutzer könnten durch einen anderen Downloader auch dazu verleitet werden, sich gefährlicheren Bedrohungen auszusetzen. Für Malware-Entwickler wird das der nächste logische Schritt sein.

Videoaufnahme von der Installation

-

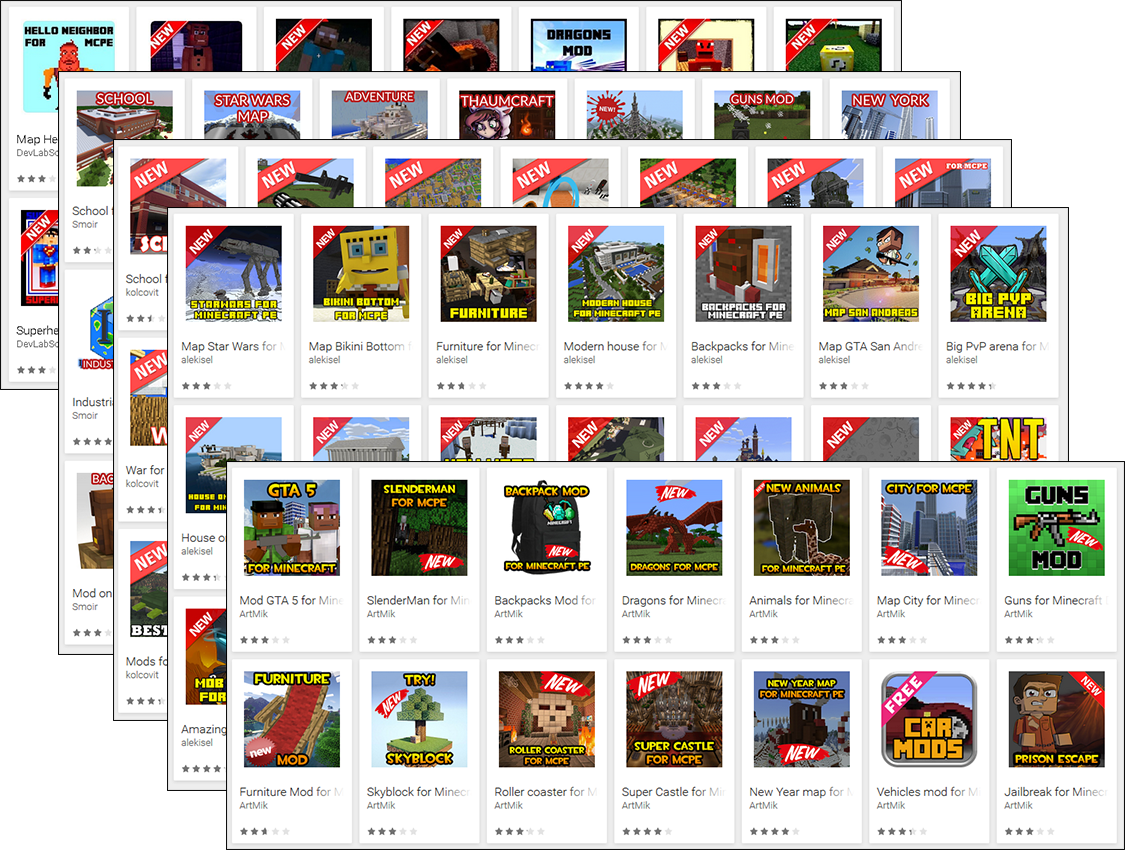

Fake-Apps leiten User zu betrügerischen Webseiten

Die restlichen 73 der enttarnten Anwendungen verwenden einen alten Trick, um Benutzer zu betrügerischen Webseiten umzuleiten. Die Apps, die ESET als Android/FakeApp.FG erkennt, wurden von Januar bis März zu Google Play hinzugefügt und erreichten bis zu 910.000 Installationen, bevor ESET sie dem Play Store Sicherheitsteam meldete.

Abbildung 4 - Scam-Apps als Minecraft Mods bei Google Play getarnt

Wie funktionieren die umleitenden Fake-Apps?

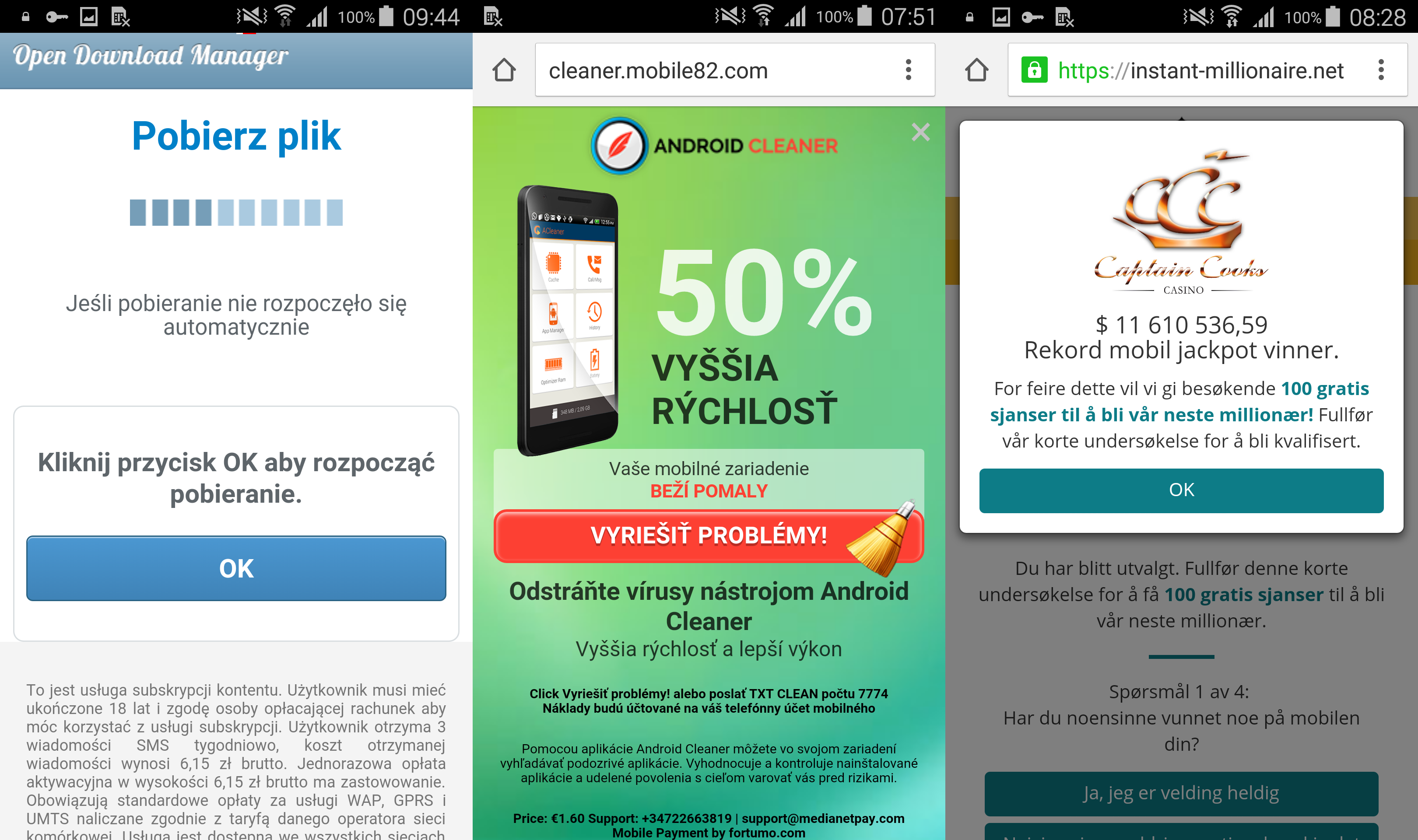

Einmal gestartet, zeigen die Apps einen Bildschirm mit einem Download-Button. Mit dem Betätigen der Schaltfläche werden aber keine Mods heruntergeladen. Vielmehr öffnet sich der Browser des Android-Users mit einer Webseite, auf die umgeleitet wurde. Die Webseiten zeigen alle Arten von penetranten Inhalten - von Anzeigen zu Umfragen, kostenlosen Coupon-Angeboten, Jackpot-Gewinnen, Pornos, gefälschten Updates und gefälschten Viruswarnungen, die mit der Angst der Nutzer spielen. Die Nachrichten werden in verschiedenen Sprachen ausgegeben, basierend auf der IP-Adresse der Opfer.

Abbildung 5 - Fake-Download-Bildschirm nach dem Start

Abbildung 6 - Betrügerische Nachrichten erscheinen nach dem Klick auf den Download-Button

Abbildung 7 - Lokalisierte Scam-Einblendungen

Wie kann ich mich schützen?

Wer Mods für Minecraft herunterladen wollte, kann womöglich Opfer der obenstehenden Bedrohungen werden.

Die umleitenden Fake-Apps sind schnell zu enttarnen. Offensichtlich dienen sie nur dazu, den User auf betrügerische Seiten umzuleiten.

In unserem I. Fall haben wir festgestellt, dass auch diese Anwendungen keinen Nutzen bringen. Sie stören den normalen Gebrauch des Smartphones durch aggressive Werbeeinblendungen. Allerdings besitzt diese Bedrohung die Möglichkeit, zusätzliche Malaware herunterzuladen. In unserem Beispiel handelt es sich dabei bloß um Werbung. Denkbar wären aber auch weitaus gefährlichere Programme. Malware-Entwickler sind sich der technischen Möglichkeiten durchaus bewusst und setzen Downloader in Fake-Apps gezielt für die Malware-Verbreitung ein.

Android-User sollten deswegen unbedingt eine verlässliche Mobile Security Lösung auf dem Smartphone installiert haben, damit Bedrohungen frühzeitig erkannt und gebannt werden können.

Im Folgenden erklären wir, wie man die Bedrohungen auf manueller Weise entfernt.

I. Fall: Werbung anzeigender Downloader

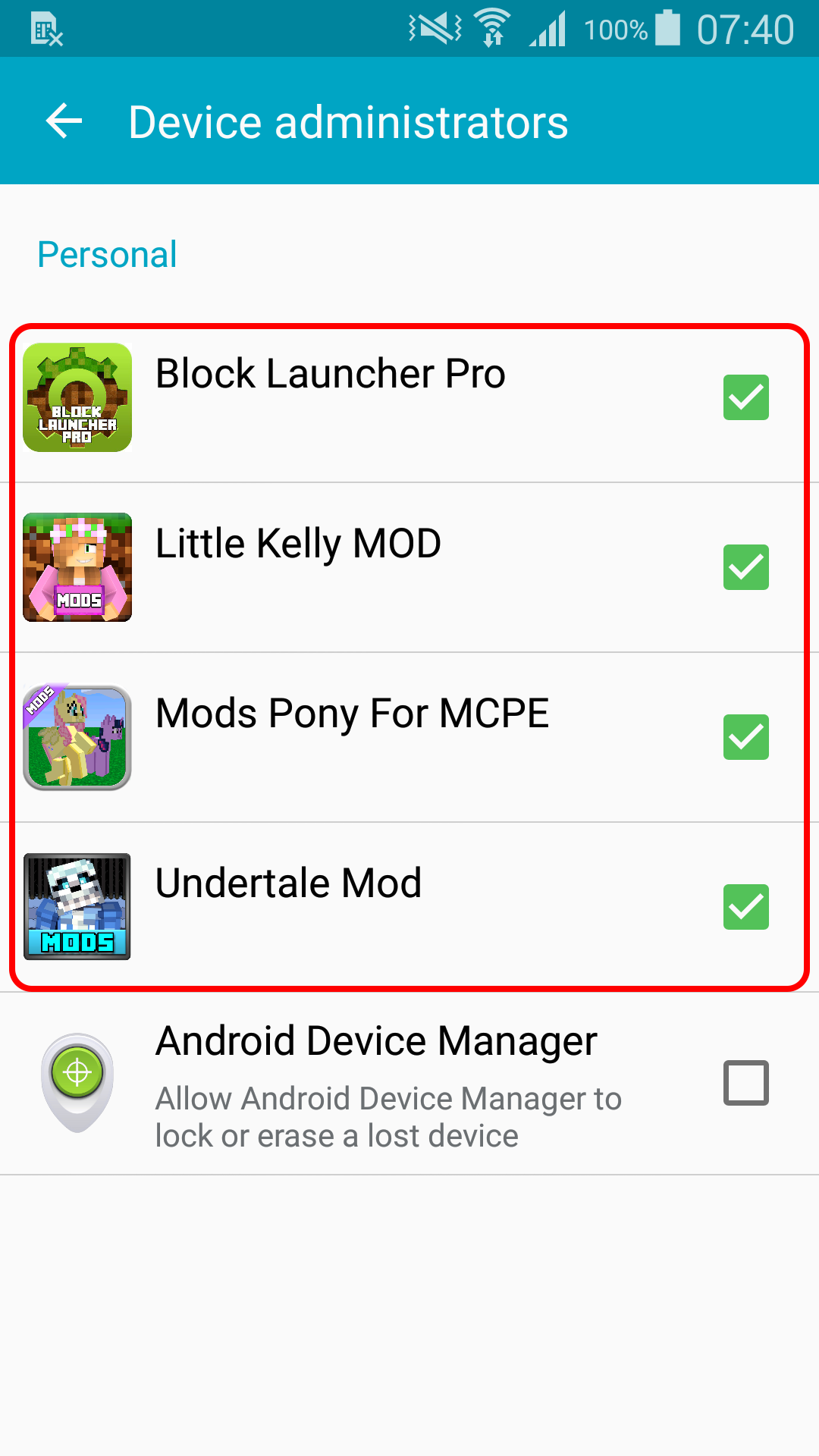

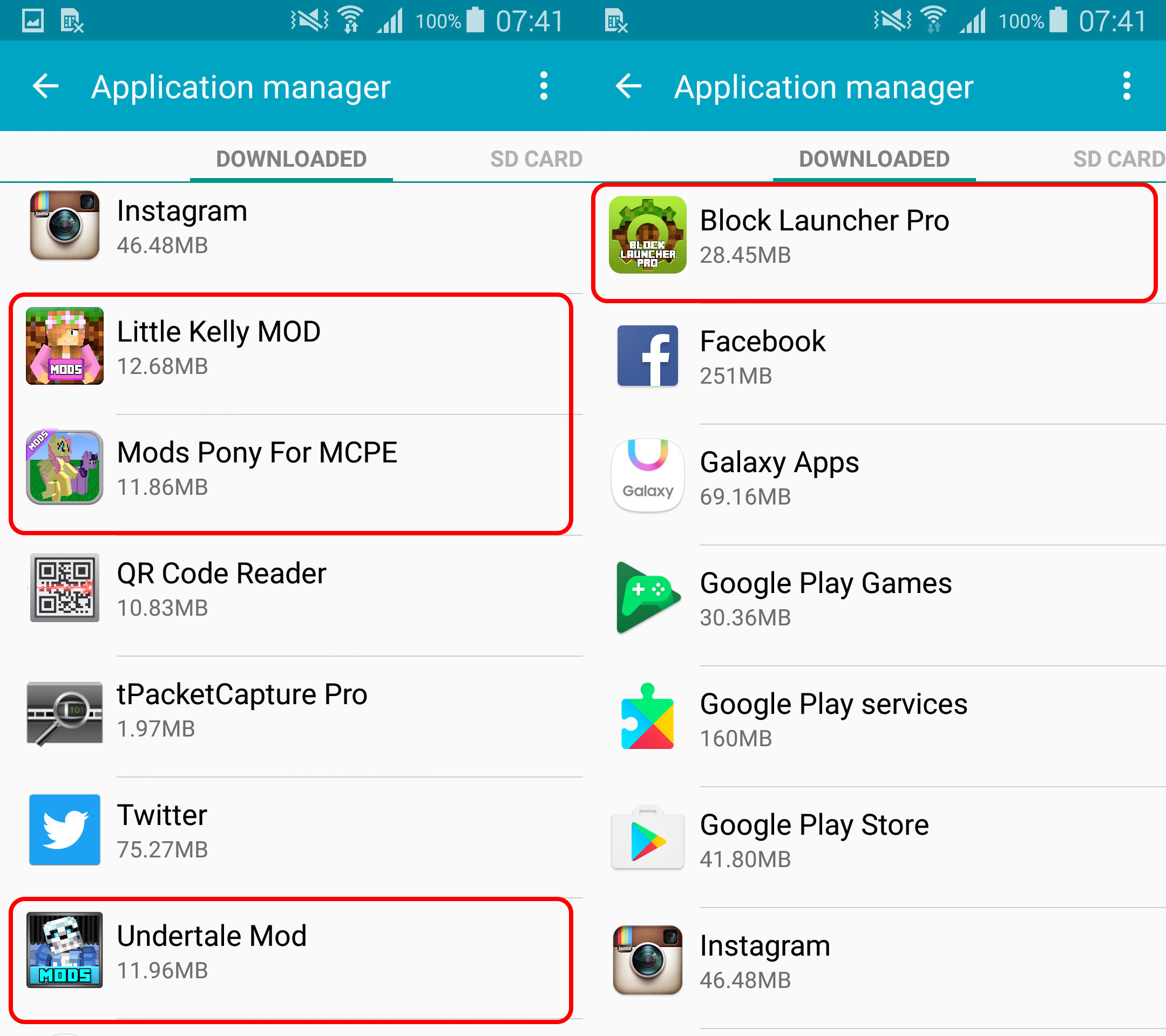

Zuerst müssen der App und der zusätzlichen heruntergeladenen Software die Geräteadministratorrechte entzogen werden. Dazu navigieren wir unter Einstellungen zu Sicherheit > Geräteadministratoren (wie in Abb. 8 zu sehen). Danach sind die Anwendungen unter Einstellungen > Anwendungsmanager ganz einfach zu entfernen.

Abbildung 8 - Downloader und Payload unter aktiven Geräteadministratoren zu finden

Abbildung 9 - Downloader und Payload im Anwendungsmanager

II. Fall: Scam-App

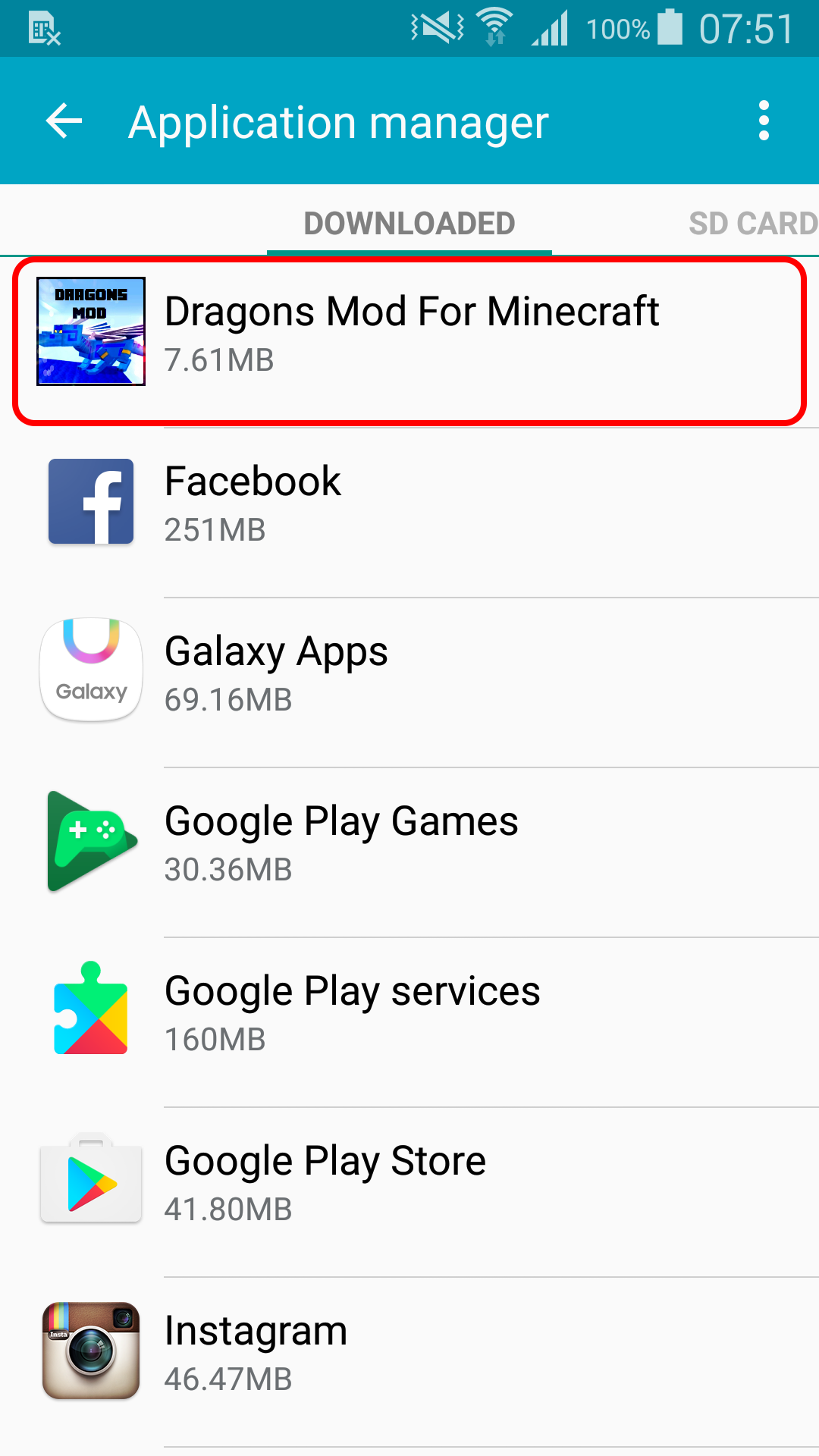

Die Deinstallation der Scam-App ist ein Schritt einfacher. Diese kann leicht im Anwendungsmanager entfernt werden.

Abbildung 10 - Fake-App im Anwendungsmanager

Niemand muss auf Fake-Apps hereinfallen. Wir empfehlen ausschließlich offizielle App-Märkte für den Download von Anwendungen. Besondere Vorsicht ist bei solchen Apps geboten, die zusätzliche Software herunterladen möchte.

Vor dem Beziehen einer Anwendung sollten immer auch die Bewertungen angesehen werden. Hieraus ergibt sich meistens ein gutes Bild, wie zuverlässig und vertrauenswürdig die App ist.

Stichproben

Android/TrojanDownloader.Agent.JL:

| Package name | Installs | Hash |

|---|---|---|

| com.mermaid.mod.for.minecraft.mod | 10,000 - 50,000 | 44D5834E7D287D5C663D494A6AD4ACF8517F9847 |

| com.mod5.from.mcpe.mod | 5,000 - 10,000 | 1501F9EAD8A14601C4C2FF50F56AB6C3D3AC768B |

| com.badgraftds.little.kelly.mod | 1,000 - 5,000 | 168CBA98F6D0EABCBAA107C40EE66562B7CD5B99 |

| com.mod.tntntjhh.pony.mcpe.mod | 1,000 - 5,000 | 5BBC31B26FDA3CC7E1502AA9C2937EED6F2316E1 |

| com.mod.cvcvv.mermaid.mod | 1,000 - 5,000 | F5B7D12D508E47642492C28DA1A2C51DD99CB0BB |

| com.wkrtjjt.little.yandere.mod | 1,000 - 5,000 | 9541A6F0BD4A512C6DB174BCEBFFF8B480866158 |

| com.lklljhmhg.little.carry.mod | 500 - 1,000 | 5D4FE5B908D03B7E8C4E072EC1672DE7386796E5 |

| com.mod.ffvbbn.backpack.mod | 500 - 1,000 | FC4EC301026080957D50213C1669990FE1DB283A |

| com.mod.efefe.oasis.werr.mod | 100 - 500 | B6FD16C0783CB01718DAE78117AA9199CB925C0B |

| com.mod.rmsl.battle.mcpe.mod | 100 - 500 | CF39574A3ECDC22170333D665EDBFD2248870180 |

| com.mod.fdgf.little.girlfriend.mod | 100 - 500 | B4AF6AF0A78F36EB1EEB407D6392C940D4AE6BC3 |

| com.mod.rttyu.undertale.mod | 100 - 500 | 0C47A496A56AF3226FB3CE5EB09CB4F34FD0FE8B |

| com.retmff.mod.little.mcpe.mod | 100 - 500 | 225C5590F1EB70C41AA2B5F18E282E6090643E93 |

| com.jL7PtX.mod.little.Boyfriend.mod | 100 - 500 | 00E4B4182EBA6AD39E0338FE67C5E921D75A63BD |

| app.webl.instal.com.webapp | B305CE85D0972BD0EB805592275A420314972416 |

Android/FakeApp.FG:

| Package name | Installs | Hash |

|---|---|---|

| forminecraft.school | 50,000 - 100,000 | 3080E692ECC0BB8CE7007A438B8B4AF0BE796BBB |

| studio.mcpemods.starwarsforforminecraftpe | 10,000 - 50,000 | FC5C29A915CA8559DDD8704A38C050E38F7DEFAD |

| studio.mcpemods.mapbikinibottom | 10,000 - 50,000 | 39BABDB2020A0B1D4B8E70A07FB3ECA730FA9EC8 |

| devlabsolaris.maphelloneighborformcpe | 10,000 - 50,000 | AF89CAF6F8B5674746CFFD71EA59114034A50A0B |

| devlabsolaris.fnafmodforminecraft | 10,000 - 50,000 | 0A5B5D6D1B4B5E2FFF56EAE8984D25C23F6B7326 |

| su.artmik.gta5forminecraftpe | 10,000 - 50,000 | 2C8A61902B42F9DD210D93818571ADF9D7FC4DC0 |

| devlabsolaris.herobrinemodforminecraft | 5,000 - 10,000 | 7A78030E4B2B295B3CEB897546390A7F4339B3F0 |

| modsforminers.school | 5,000 - 10,000 | 88471AA34BDF29A46BD362A8844B8C007B99E720 |

| devlabsolaris.horsemodforminecraft | 1,000 - 5,000 | 3EC7FA4660455933F100AEB35E1675834EC5E1DC |

| devlabsolaris.dragonsmodforminecraft | 1,000 - 5,000 | 39D71C30E01C553B91E97FF08F8B78CA00F04CB0 |

| devlabsolaris.pixelmonminecraftmod | 1,000 - 5,000 | 816D1A232B7DD39EA6877FC2004BAA9EFFF174A1 |

| devlabsolaris.luckyblockmodforminecraft | 1,000 - 5,000 | FEDD3602EAF5111B8A41FE1F093B6B75F5B9FB7D |

| devlabsolaris.superherominecraftmod | 1,000 - 5,000 | C3702B121A9CA3B93E63D0E8A15575A169C0E7F9 |

| devlabsolaris.tornadomodforminecraft | 1,000 - 5,000 | 9A97415E1D405B50087DE7E34213A1F40D58C33C |

| devlabsolaris.gtamodforminecraft | 1,000 - 5,000 | ECD5EFACD13CCBDBF58B5F8B212511F7B12E9941 |

| devlabsolaris.backpackmodforminecraft | 1,000 - 5,000 | 8F9EDD079E1FE5D2C48DE5B9A9994E2D39C8B663 |

| devlabsolaris.weaponsmodforminecraft | 100 - 500 | 7F78C100C47B3130929F45B013B119656B2B0135 |

| devlabsolaris.swordsmodforminecraft | 100 - 500 | 23AE258960B46659EEF4C34021B1CE92EF9AA670 |