Es gibt sie, die Sicherheitsaudits in denen keine technischen Sicherheitslücken gefunden werden. Sicherheitspatches, Richtlinien, Netzwerksegmentierung und Antivirus sind optimal ins Unternehmen integriert. Wird der Gedanke aus der Sicht eines Sicherheitsforscher fortgeführt, ergeben sich aber noch zusätzliche Möglichkeiten, Unternehmen in Bezug auf ihre Cyber-Security zu überprüfen. Neben Social Engineering halten Pentester viele weitere Werkzeuge parat, um in Unternehmensdatenbanken zu gelangen. In diesem Blogpost beschäftigen wir uns mit 10 Werkzeugen, die jeder White Hat Hacker für einen Penetrationstest benötigt.

Die unten aufgelistete Hardware dient hauptsächlich Sicherheitsforschern dazu erweiterte Sicherheitsaudits durchzuführen.

-

Raspberry Pi 3

Raspberry Pi 3 Model B. Quelle: raspberrypi.org

Mittlerweile gibt es die dritte Generation dieser Low-Budget Computer, die vielfältig einsetzbar sind. Klassischerweise wird der Raspberry Pi in der Informationssicherheit in Verbindung mit Kali Linux und Anwendungen wie FruityWifi betrieben. Zusammen bilden die Programme so etwas wie das Schweizer Taschenmesser der Penetrationstests.

-

WiFi Pineapple

Quelle: WiFi Pineapple

Dieses Werkzeug eignet sich für den kabellosen Penetrationstest. Für „Man-in-the-Middle“-Angriffe sind solche Access Points besonders sinnvoll. Pineapple bietet dazu ein intuitives Web-Interface. Außerdem ermöglicht es eine Verbindungsherstellung mit jedem Gerät – egal ob Laptop, Tablet oder Smartphone. Das Gerät zeichnet sich zusätzlich durch die Einfachheit seiner Benutzung, dem Workflow-Management und der detaillierten Informationswiedergabe aus. Darüber hinaus bietet es die Möglichkeit, verschiedene Attacken zu simulieren.

-

Alfa Network Board

Dieses klassische WLAN-Board dient dem Einpflanzen schädlicher Datenpakete. Das Gerät von Alpha zeichnet sich insbesondere durch seine Verarbeitung aus. Die verwendeten Chipsets können auch im Monitoring-Mode genutzt werden – Ein Muss für WLAN-Audits.

-

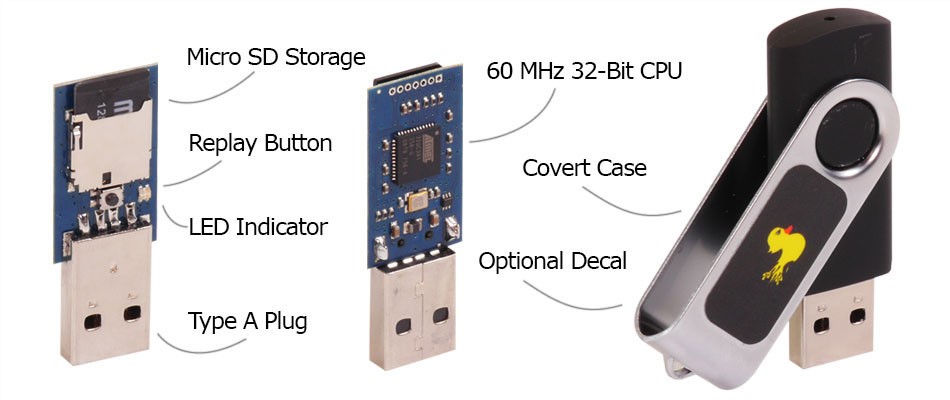

Rubber Ducky

Quelle: USB Rubber Ducky

Der zunächst unscheinbare USB-Stick entpuppt sich als echte Wunderwaffe. Er funktioniert wie eine programmierte Tastatur. Bindet man den USB-Stick in eine Umgebung ein, beginnen Programme automatisch ihren Dienst aufzunehmen. Natürlich müssen diese Programme auch auf den Rechnern der Opfer installiert sein oder zumindest über eingebundene SD-Karte oder ähnlichem zur Verfügung stehen.

In der TV-Serie Mr. Robot begegnet uns dieses Werkzeug in Staffel zwei, als Angela jemanden hilft, Zugang zum „E-Corp“-Rechnernetz zu erlangen.

-

LAN Turtle

Quelle: LAN Turtle

Das System-Admin und Pentesting-Tool bietet einen Stealth-Fernzugriff. Es wird über USB verbunden. Daneben ermöglicht es das Mitlesen von Informationen des verbundenen Netzwerks und das Starten von „Man-in-the-Middle“-Penetrationen.

-

HackRF One

Quelle: Great Scott Gadgets

Mit diesem Werkzeug kann das eigene System um ein starken SDR (Software-Defined Radio) erweitert werden. Im Prinzip ist es ein Funkkommunikationsgerät, welches Software installiert, die anstelle einer normalerweise installierten Hardware verwendet wird. Mit diesem Tool können alle Frequenzen von 10 MHz bis zu 6 GHz durch ein einziges Gerät mit dem Computer verarbeitet werden.

-

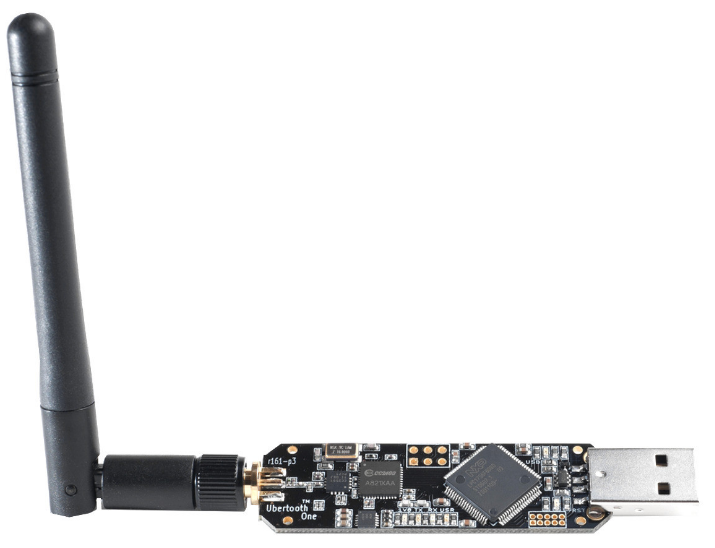

Ubertooth One

Quelle: Ubertooth One™

Das Ubertooth One™ ist ein Open Source Bluetooth-Gerät, das über Kickstarter finanziert wurde. Es ist vor allem für Benutzer geeignet, die gerne mit den verschiedenen Aspekten der neuen drahtlosen Technologie experimentieren.

-

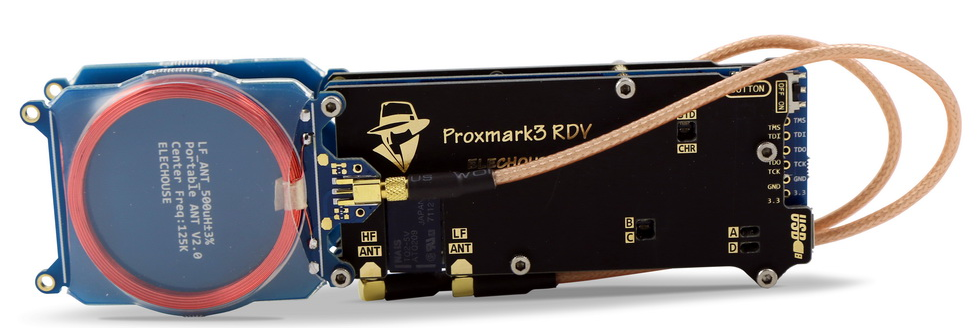

Proxmark3 Kit

Quelle: Hacker Warehouse

Dieses Gerät wurde von Jonathan Westhues entwickelt und kann fast alle RFID (Radio Frequency Identification) Label lesen, kopieren oder ausspähen. Außerdem verfügt es über einen Standalone-Modus, indem es auch ohne PC nur im Batteriebetrieb operiert.

-

Lockpicking

Quelle: ©tmib_seattle/Flickr

Auf dem Bild erkennt man die hauptsächlichen Werkzeuge, die für das Lockpicking (Aufsperrtechnik zum Öffnen von Schlössern) essentiell sind. Je nach Schlosstyp benötigt man unterschiedliche Lockpicking-Werkzeuge. Lockpicking wird sowohl als legaler Sport als auch von Kriminellen, Schlüsseldiensten, Geheimdiensten, Geocachern und der Polizei betrieben. In Deutschland ist der Besitz von Lockpicking-Tools nicht illegal. Aber in einigen Ländern muss man aufpassen. Eine kleine Übersicht dazu findet man hier.

-

Keylogger

Dieses klassische Tool kann per USB- oder PS/2-Anschluss mit dem Computer verbunden werden. Als unauffälliges Bindeglied zwischen Tastatur und PC kann es jede Tastatureingabe aufzeichnen. Die meisten Sicherheitsprogramme können Keylogger-Hardware nicht erkennen.

Ethical Hackern steht eine Reihe von Hardware zur Verfügung, um sich durch Social Engineering Zugang zu sonst gut gesicherten Unternehmen zu verschaffen. Leider kommt es aber auch vor, dass sich Black Hats die Werkzeuge für kriminelle Operationen zunutze machen.