Der Download-Trojaner Nemucod ist mit einer neuen Malware-Kampanie zurück. Doch dieses Mal hat sich etwas verändert. Der sogenannte Payload der den Nutzern den eigentlichen Schaden zufügt, ist nun keine Ransomware mehr, sondern ein Backdoor-Trojaner. ESET erkennt die Malware als Win32/Kovter. Sie konzentriert sich auf das Generieren von Klicks auf Online-Werbeanzeigen.

Als Backdoor erlaubt dieser Trojaner den Angreifern die Kontrolle über das Remote-Gerät (PC) ohne das Einverständnis oder das Wissen des Users. Die derzeitige Variante kann vier Aktivitäten ausführen: 1. Download und Ausführung einer Datei, 2. Sammeln von Informationen und anschließendes Versenden an einen C&C-Server, 3. Speichern einer eigenen Konfigurationsdatei in der Windows Registry, 4. Kontrolle über die eigene Klick-Funktionalität.

In der derzeitig auftretenden Welle konzentrieren sich die Malware-Entwickler hauptsächlich auf die Klick-Funktionalität, die über einen eigenen Browser agiert. Der Trojaner ist in der Lage, um die 30 selbstständige Aufgaben parallel ablaufen zu lassen. Eine Aufgabe beinhaltet den Besuch einer Webseite und das Klicken auf eine Werbeanzeige.

Die Anzahl der gleichzeitig ausgeführten Aufgaben ist variabel und wird durch den Angreifer festgelegt oder alterniert automatisch – dann richtet sich Kovter nach freien RAM-Speicherplatz und CPU-Verbrauch. Das hilft dem Trojaner unentdeckt zu bleiben, da er nicht das System überlastet und so kaum Aufmerksamkeit erregt.

Wenn der Computer wenig beschäftigt ist, stehen der Malware mehr Ressourcen zur Verfügung, die sie nutzen kann – bis eine Nutzeraktivität erkannt wird. Verfügt die Kovter Konfigurationsdatei über einen entsprechenden Eintrag, kann sogar erkannt werden, ob das kompromittierte Gerät in einer kontrollierten oder virtuellen Umgebung läuft.

Um Kovter zu verteilen, nutzen die Angreifer den Nemucod-Downloader. Dieser kommt als E-Mail-Anhang, in Form einer ZIP-Datei getarnt. Die Cyberkriminellen versuchen Opfer durch gefälschte Rechnungen in die Falle zu locken. Der User soll auf den Anhang klicken, ohne zu wissen, dass dieser eine schädliche JavaScript-Datei enthält.

Diese Verfahrensweise soll zum einen Mail Scanner davon abhalten, den Anhang als schädlich einzustufen und zum anderen so viele Opfer wie möglich erreichen. Geht ein Nutzer in die Falle und führt den Anhang aus, beginnt der Nemucod-Downloader Kovter herunterzuladen und zu starten.

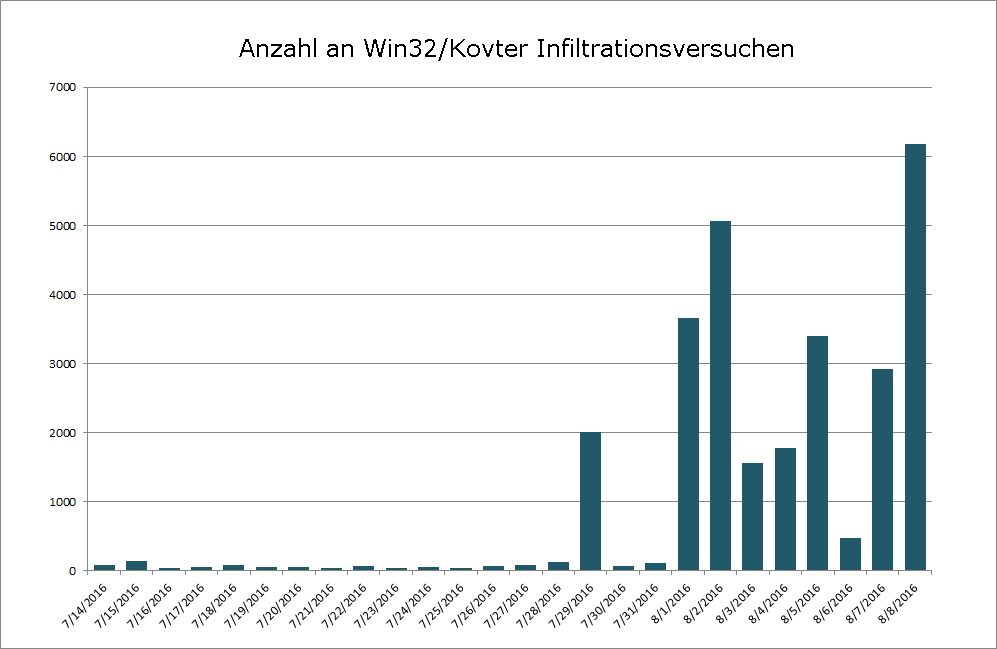

Ähnliche Nemucod-Kampanien tauchen immer mal wieder auf. ESET hat die Öffentlichkeit bereits im Dezember 2015 davor gewarnt und später im März 2016 noch einmal. Dabei wurden durch Nemucod hauptsächlich Ransomware heruntergeladen. Populär waren vor allem Locky oder das eingestellte Projekt TeslaCrypt. Nun aber geht es um das Generieren von Klicks auf Online-Werbeanzeigen.

Wie kann ich mich vor dieser Bedrohung schützen?

- Wenn der E-Mail Client oder Server es zulässt, dann sollten Anhänge mit den folgenden Erweiterungen blockiert werden: *.EXE, *.BAT, *.CMD, *.SCR und *.JS

- Man sollte sichergehen, dass Dateierweiterungen, wie eben erwähnt, auch angezeigt werden. Das hilft dabei, Manipulationen durch doppelte Dateierweiterung zu verhindern. Durch die richtige Einstellung erkennt man zum Beispiel, dass ein Anhang nicht “INVOICE.PDF”, sondern “INVOICE.PDF.EXE” lautet. Die *.EXE stellt dann höchstwahrscheinlich ein Schadprogramm dar.

- Empfängt man öfter Nachrichten mit den oben genannten Dateiendungen, sollte man den Absender ermitteln und in jedem Fall Nachrichten und Anhänge durch ein verlässliches Antivirenprogramm prüfen lassen.