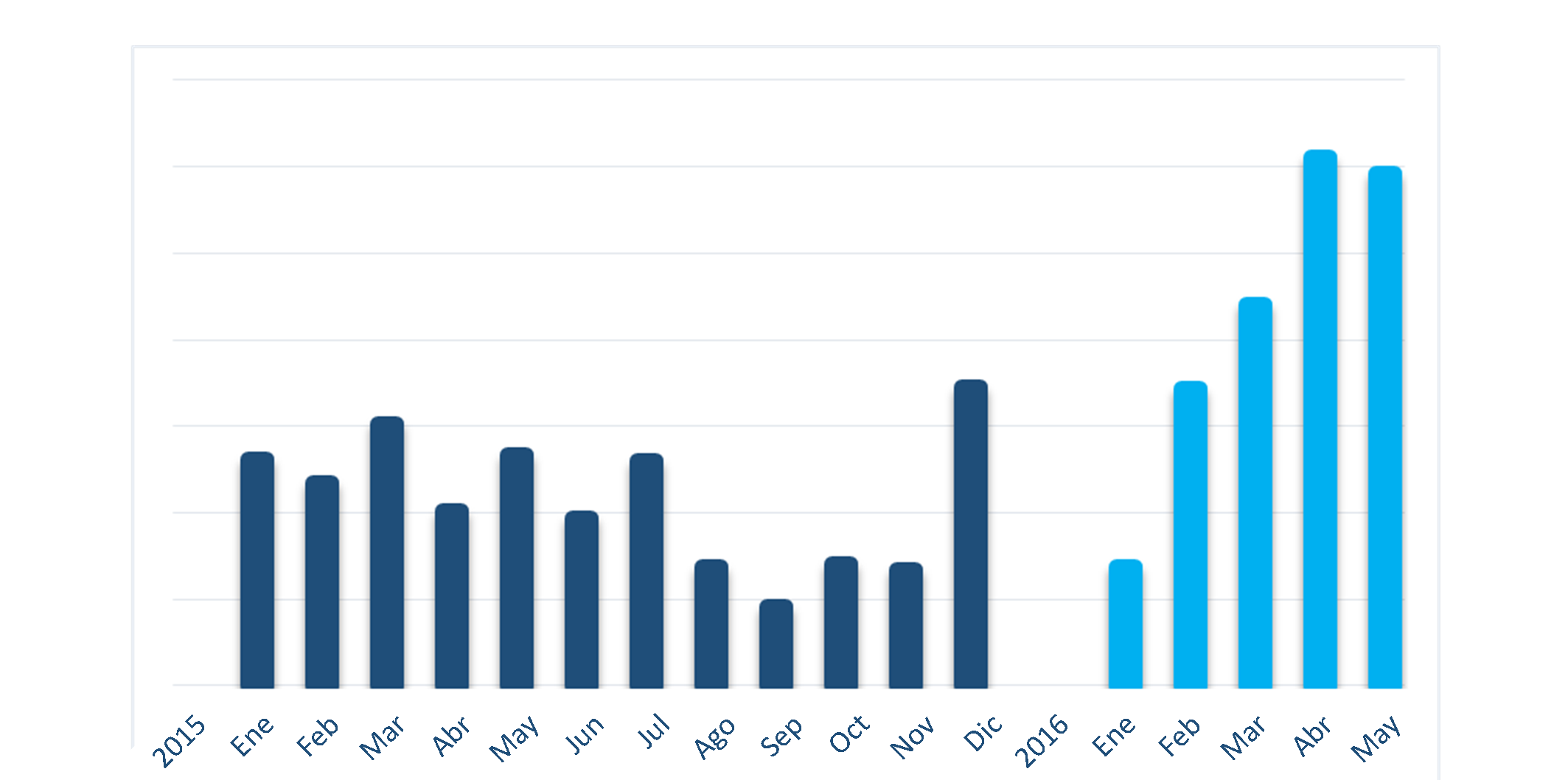

In der ersten Hälfte des Jahres 2016 hat ESET eine Erhöhung in der Anzahl der Erfassungen von Nymaim festgestellt. Die Malware-Familie ist seit längerem bekannt und deren Erscheinung seit 2014 merklich zurückgegangen. Damals im Jahr 2013 veröffentlichte WeLiveSecurity eine Reihe von Artikeln über diese Malware, in denen die Kompromittierungen sowie das Ausmaß der Bedrohung beschrieben wurden. Die Infizierungswelle erreichte mehr als 2,8 Millionen Geräte.

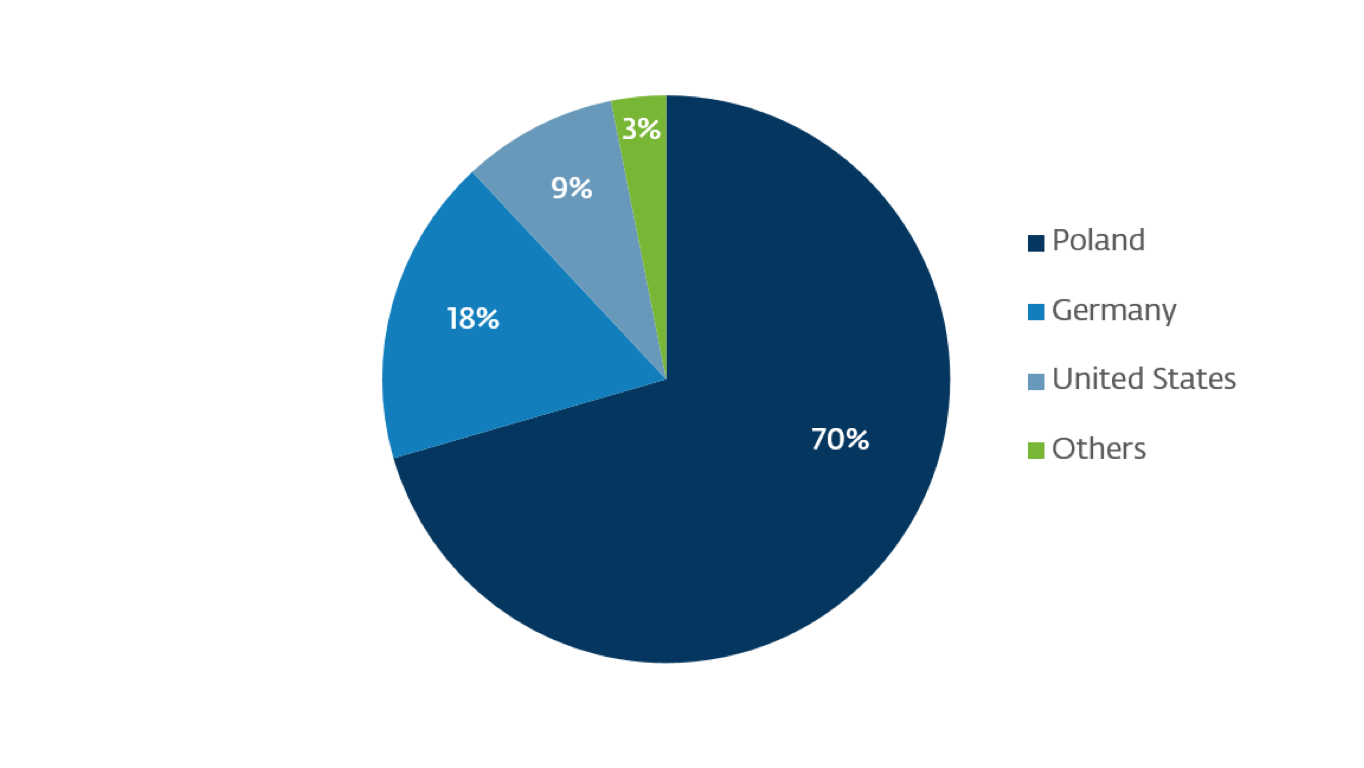

In 2016 ist die Anzahl der beobachteten Erfassungen schon um 63% höher als im Vergleich zur ersten Jahreshälfte 2015. Die Malware tritt vorzugsweise in Polen (54% aller Nymaim-Erkennungen in diesem Jahr), Deutschland (16%) und in den USA (12%) auf. Der Anstieg ist so massiv, dass wenn der Trend anhält, wir Ende Juli mehr Nymaim-Erkennungen haben als im gesamten Jahr 2015.

Phishing workflow

Anders als die 2013er Version der Malware, welche durch Drive-by-Downloads auf infizierten Webseiten verteilt wurde, basieren die neuen Nymaim-Angriffe auf Spearphishing durch schadhafte Microsoft Word .DOC-Dateien in E-Mail-Anhängen.

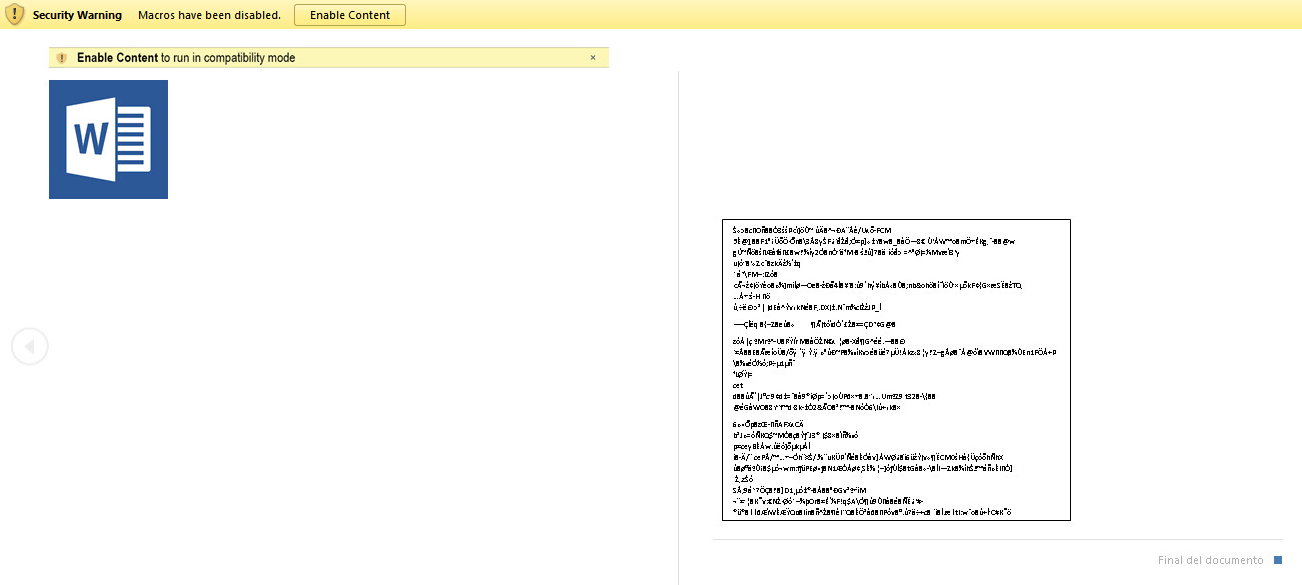

Dieses schädliche Dokument enthält ein Makro, das für den schmutzigen Teil der Arbeit zuständig ist. Weil das Ausführen von Makros in Microsoft Word standardmäßig ausgestellt ist, versucht die Malware mit ein paar Tricks diese Sicherheitsbarriere zu umgehen.

Zunächst einmal besitzt das Dokument einen Block „verstümmelten Text“, was für potenzielle Opfer wohl darauf hindeutet, dass man etwas unternehmen muss, um diesen Text zu entschlüsseln bzw. zu entziffern. Ganz oben im Dokument erscheint deswegen ein Hinweis in Englisch: „Enable Content to run in compatibility mode“. Diese Nachricht hat ein ähnliches Erscheinungsbild wie die Warnungsmeldungen aktueller Word Versionen, dass Makros für das derzeitige Dokument deaktiviert sind.

Vor allem englischsprachigen Usern soll diese Meldung suggerieren, dass der Text nach der Aktivierung von Makros lesbar wird. Der Hinweis erscheint jedoch nur in Englisch und ändert sich nicht bei unterschiedlichen Spracheinstellungen in Microsoft Word, wie im folgenden Bild zu erkennen ist. Solche Social Engineering Versuche haben bei nicht englischsprechenden Personen vielleicht weniger Erfolg.

Wird das schädliche Makro – was beispielsweise von ESET als VBA/TrojanDownloader.Agent.BCX erkannt und geblockt wird – erfolgreich ausgeführt, wird zunächst die Nymaim Nutzlast von einer Website heruntergeladen und dann im temporären Ordner (%temp%) eine .exe-Datei erstellt und ausgeführt.

Nymaim Analyse

Die ausgefeilten Umgehungstechniken in Kombination mit Verschleierung, anti-VM, Anti-Debugging und Kontrollmöglichkeiten dieser Malware-Familie sind gut bekannt. Hinzu kommen ein zweistufiger Downloader in Verbindung mit einer Datei-verschlüsselnden Ransomware als letztendlicher Payload.

Im April 2016 wurde nun eine Hybrid-Variante von Nymaim und Gozi entdeckt, die Finanzinstitute in Nord-Amerika infizierte. Die Angreifer dahinter verschafften sich Fernzugriffe auf die kompromittierten Computer, anstatt Dateien zu verschlüsseln oder den ganzen Rechner zu sperren und Lösegeld einzufordern.

Obwohl es möglich ist, die entsprechenden PE-Metadaten für diese neue Variante zu fälschen, kann man davon ausgehen, dass sie auf den 17.05.2016 datieren. Die Variante der Familie wurde zuerst im Oktober 2015 als Win32/TrojanDownloader.Nymaim.BA entdeckt. Der bösartige .DOC-Anhang wurde vermutlich einen Tag später generiert. Alles deutet darauf hin, dass Nymaim neu aufgelegt wurde, um in einer speziellen Spearphishing Kampagne sein Unwesen zu treiben.

Nymaim in Brasilien

Auch in Brasilien konnten wir gezielte Angriffe auf Finanzinstitute beobachten. Trotz der relativ geringen Anzahl an Erfassungen, die wegen der sehr spezifischen Zielauswahl nun mal zu erwarten ist, macht Brasilien für diese Variante etwa 0,07% aller beobachteten Vorfälle aus. Damit platzieren sie sich auf Rang 11 unter den am häufigsten betroffenen Ländern. Im Gegensatz dazu liegt Brasilien an 39. Stelle, wenn es um alle beobachteten Vorfälle mit Nymaim seit 2015 geht.

Man kann festhalten, dass es diese Spearphishing-Kampagne besonders auf ausgewählte Ziele abgesehen hat. Nur wenige Antivirus-Engines konnten kurz nach der Neuauflage von Nymaim die neue Variante Nymaim.BA sofort erkennen.

Erkennung und Gegenmaßnahmen

Ein Kommentar auf Virustotal vom Mitglied @matthewm bietet nützliche Informationen zur Erkennung und Abwehr der Bedrohung. Diese müssen jetzt nur noch durch das ESET Latin American Research Lab bestätigt werden.

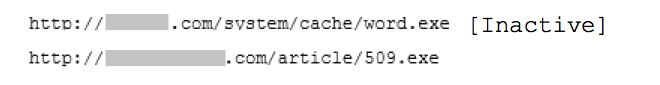

In seinem Kommentar weist er den Payload eindeutig Nymaim zu und listet zusätzlich URLs, auf denen die initialen Downloader seit 2. Juni gehostet sind:

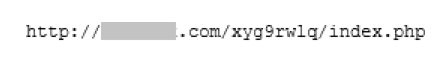

Er gibt auch die URL an, die als IP-Adresse durch Fast Flux DNS aufgelöst wurde und womöglich die Adresse darstellt, der den finalen Payload für Nymaim bereithielt:

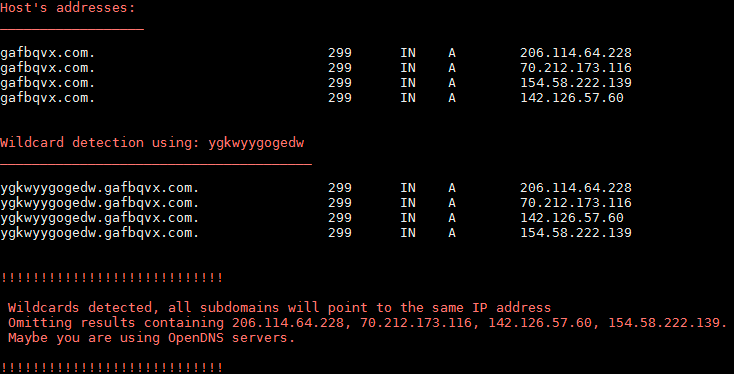

Unten findet man eine vollständige Liste von IP-Adressen, die seit 16. Mai 2016 durch DNS-Abfragen von gafbqvx.com aufgelöst werden. Diese enthalten auch die neuen beobachteten IPs von @matthewm.

35.51.69.111

70.212.173.116

101.186.50.249

142.126.57.60

154.58.222.139

165.203.213.15

206.114.64.228

Nach @matthewm besteht die letzte Stufe aus einer VNC-Verbindung zu einem Remote-Host unter der IP 162.244.32.165:8458.

Wer nun sichergehen möchte, dass der eigene Computer nicht Opfer von Nymaim geworden ist, kann die von @matthewm gegebenen IP-Adressen und URLs in seinen Firewall- und Proxy-Protokollen suchen. Hier sollte man besser nicht fündig werden.

Eine Präventionsstrategie gegen Nymaim stellt das Blacklisten der von der Malware angesteuerten IP-Adressen und URLs dar. Diese trägt man einfach in die Firewall und Proxy Filterlisten ein.

Darüber hinaus ist der Einsatz einer soliden pro-aktiven Antivirenlösung sinnvoll. Natürlich sollten auch alle Endgeräte und deren verwendete Software auf dem aktuellsten Stand sein.

Indikatoren der Kompromittierung

Hashes

| Bedrohung | Hash (SHA-1) |

|---|---|

| VBA/TrojanDownloader.Agent.BCX | 87b47aa1d421679bc1200dd3b61f48cc8991e421 |

| Win32/TrojanDownloader.Nymaim.BA | d983920eee2fc7306e500ee3df7791a612a6ba4b |

Netzwerk

Folgende IPs und URLs können auf die Blacklist:

31.184.234.158

35.51.69.111

70.212.173.116

101.186.50.249

142.126.57.60

154.58.222.139

162.244.32.165

165.203.213.15

206.114.64.228

hxxp://gafbqvx.com/xyg9rwlq/index.php

hxxp://olmart.com/system/cache/word.exe

hxxp://securesrv15.com/article/509.exe