Nach Casper, Bunny und Babar haben wir einen weiteren Spionage-Cartoon entdeckt, der von seinen Entwicklern Dino genannt wird. Hierbei handelt es sich um einen ausgeklügelten Backdoor-Trojaner, der vermutlich von der bereits bekannten Hacker-Gruppe „Animal Farm“ entwickelt wurde, die auch hinter den anderen Spionage-Cartoons stecken. Dino enthält einige interessante technische Funktionen sowie Hinweise darauf, dass es sich um ein französischsprachiges Entwicklerteam handelt-

„Animal Farm“ ist der in der Sicherheitsindustrie gängige Name für eine Gruppe von Angreifern, von die erstmals in einer Präsentation vom Communications Security Establishment Canada (CSES) die Rede ist, welche im Zuge der NSA-Affäre im März 2014 offengelegt wurde. In diesen Folien wird mit „moderater Sicherheit“ behauptet, dass die Gruppe zum französischen Geheimdienst gehöre. Seitdem wurden einige Schädlinge gefunden und öffentlich dokumentiert, die von dieser Gruppe erstellt wurden:

- Casper, ein hochentwickeltes Aufklärungs-Tool, vergangenen März von ESET analysiert

- Bunny, eine Lua-basierte Backdoor, dokumentiert von Marion Marschalek (Cyphort)

- Babar, eine Spionage-Plattform, ebenfalls dokumentiert von Marion Marschalek

Die Verbindung zwischen diesen Malware-Bedrohungen und der in der CSES-Präsentation beschriebenen Hacker-Gruppe war auch Thema einiger Arbeiten, unter anderem bei Paul Rascagnères (G Data).

In diesem Artikel fügen wir mit Dino dem Puzzle ein weiteres Teilchen hinzu.

Dino im Überblick

Das Dino-Sample, das unserer Analyse zugrunde liegt, wurde im Jahr 2013 gegen Ziele im Iran eingesetzt. Während uns die ursprüngliche Infizierungsmethode nicht bekannt ist, gehen wir davon aus, dass Dino von einem anderen Programm installiert wurde. Dafür spricht, dass die Malware einen Deinstallations-Befehl enthält, allerdings keinen korrespondierenden Installationsvorgang. Angesichts der Befehle, die Dino erhalten kann, scheint das Hauptziel der Bedrohung das Ausspionieren von Dateien des Opfers zu sein.

De ursprüngliche Name des Binärprogramms – „Dino.exe“ – wurde von den Autoren sichtbar gelassen, wie es auch schon bei Casper der Fall war, und könnte Bezug nehmen auf den Hausdinosaurier aus der Zeichentrickserie Familie Feuerstein. Bereits in einem kürzlich erschienenen Blog Post von Kaspersky wurde Dino als „funkionsreiche Spionage-Plattform“ beschrieben, eine technische Analyse wurde allerdings bislang nicht veröffentlicht.

Grob formuliert, kann Dino als ausgereiften Backdoor-Trojaner mit modularem Aufbau beschrieben werden. Zu den bemerkenswerten technischen Innovationen gehören ein spezielles Dateisystem, mit dem Befehle im Verborgenen ausgeführt werden sowie ein Modul zur Planung von Tasks, das ähnlich arbeitet wie der „cron“ Unix-Befehl. Das Binärprogramm beinhaltet viele wortreiche Fehlermeldungen, die Einblick in die Ausdrucksweise der Autoren ermöglicht haben. Ein paar technische Funde weisen zudem darauf hin, dass Dino von jemandem entwickelt wurde, der Französisch als Muttersprache spricht.

Schlussfolgerungen

Dinos Binärcode weist auf einen intensiven Entwicklungsaufwand hin – angefangen bei den speziellen Datenstrukturen bis hin zum selbst erstellten Dateisystem. Wie schon bei den anderen Spionage-Cartoons zeugt dies von der Professionalität und Erfahrung der Entwickler.

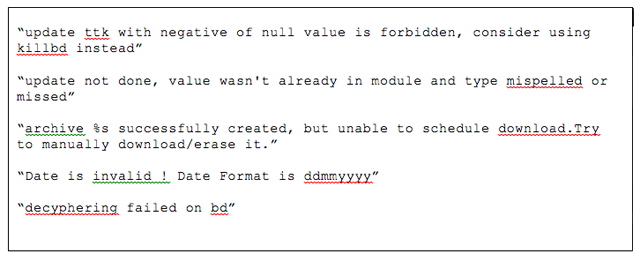

Allerdings lässt sich eine schlechte Kenntnis oder einfach mangelndes Interesse bezüglich der Verhinderung von Analyse-Techniken feststellen – im Gegensatz zu Casper. Das ist zum Beispiel am Wortschwall in Dinos Log-Nachrichten zu sehen:

All diese Nachrichten tragen maßgeblich dazu bei, die interne Funktionsweise von Dino zu verstehen. Interessant sind auch die Rechtschreibfehler.

In Bezug auf die Opfer, auf die es Dinos Entwickler mit der Malware abgesehen haben, wissen wir nur wenig – nur, dass sie 2013 im Iran angesiedelt waren. Das stimmt mit der Viktimologie überein, die in der CSEC-Präsentation beschrieben wird:

Das bringt uns zur finalen Aussage dieses Artikel: Viele Anzeichen sprechen dafür, dass Dinos Entwickler französische Muttersprachler sind. Das bietet allerdings keinen Beweis für die Behauptung vom CSEC, dass es sich um eine Gruppe vom französischen Geheimdienst handelt.

Eine ausführlichere Analyse der Malware und ihrer Funktionsweisen findest du im englischen Original des Artikels.