Vor kurzem haben Researcher von Avast den Trojaner Porn Clicker im Google Store entdeckt, der als offizielles „Dubsmash 2“ getarnt war und insgesamt über 100.000 Mal heruntergeladen wurde. Während die Klick-Betrug-Aktivitäten dieser Malware keinen direkten Schaden anrichten, wie zum Beispiel Zugangsdaten zu stehlen, generiert sie doch eine Menge Internet-Traffic, was zu einem hohen Datenverbrauch und dementsprechend je nach Vertrag zu zusätzlichen Kosten für das Opfer führen kann.

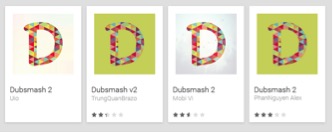

Weniger als einen Monat später haben nun ESETs Researcher entdeckt, dass sich eine Unmenge an Varianten dieser gefälschten Dubsmash-App ebenfalls ihren Weg in den offiziellen Google Play Store gebahnt haben – und zwar mit identischen Icons und Vorschau-Bildern.

Zwar handelt es sich bei Porn Clicker um eine ganz andere Art der Bedrohung als bei der Scareware, über die wir gestern berichtet haben, doch ihnen gemein ist, dass sie es geschafft haben, trotz Googles App-Scanner Bouncer in den Play Store zu gelangen.

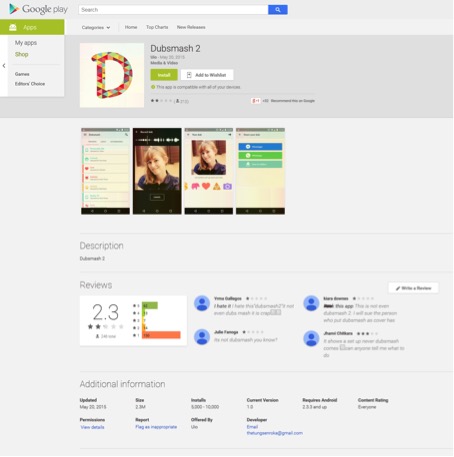

Abbildung 1: Gefälschtes Dubsmash 2 von Google Play – verfügbar vom 20. bis zum 22. Mai

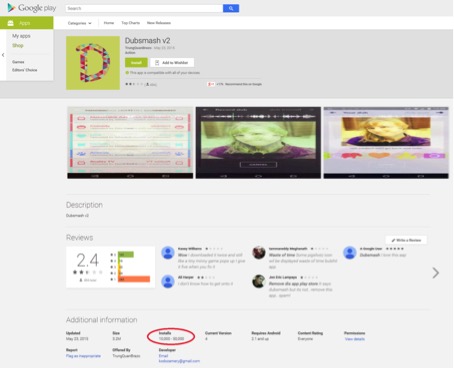

Zunächst wurde der Dubsmash 2-Trojaner am 20. Mai 2015 in den Play Store hochgeladen, am 22. Mai allerdings wieder entfernt. In den zwei Tagen, die er als Download verfügbar war, wurde er 5.000 Mal heruntergeladen. Die Malware-Autoren warteten nicht lange und veröffentlichten am 23. Mai eine andere Version von Porn Clicker, der unter dem Namen Dubsmash v2 zu finden war. Nach drei Tagen war die App bereits über 10.000 Mal heruntergeladen worden.

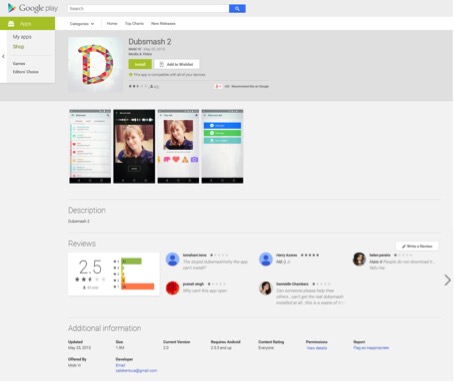

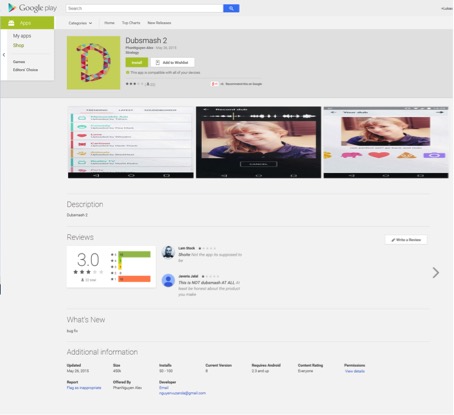

Am 25. und am 26. Mai wurde Dubsmash 2 zum vierten bzw. fünften Mal in den Play Store hochgeladen – mit dem gleichen implementierten schädlichen Code. Es ist sehr selten, dass mehrere Versionen einer Malware mit den gleichen Funktionalitäten innerhalb so kurzer Zeit so oft in den Play Store hochgeladen werden.

Abbildung 2: Gefälschtes Dubsmash v2 – 23. Mai

Abbildung 3: Gefälschtes Dubsmash 2 – 25. Mai

Abbildung 4: Gefälschtes Dubsmash 2 – 26. Mai

ESET-Sicherheitsprodukte erkennen diese Bedrohung als Android/Clicker. Die gefälschten Anwendungen wurden schnell aus dem Play Store entfernt, nachdem wir Google informiert hatten.

Abbildung 5: Android/Clicker – von Google Play entfernt

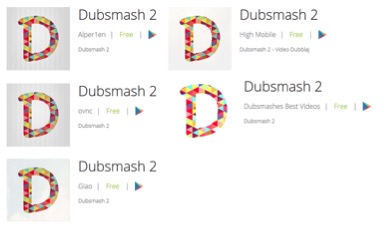

Im Zuge weiterer Untersuchungen haben wir entdeckt, dass diese vier Anwendungen nicht die einzigen gefälschten Dubsmash 2 Versionen im Google Play Store waren. ESET konnte insgesamt neun Varianten dieses Trojaners identifizieren, die in der Vergangenheit vom Play Store entfernt wurden.

Abbildung 6: Andere Dubsmash 2 Varianten

Analyse

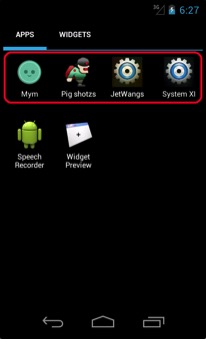

Nach der Installation wird der Nutzer kein neues Dubsmash-Icon auf seinem Gerät finden. Das Icon sowie der Name der installierten Anwendung haben nichts mit der echten Dubsmash-App gemein. Meistens wird sie als simples Arcade-Spiel oder als Systemanwendung getarnt. Nach dem Start versteckt die Anwendung ihr Start-Icon, wird aber dennoch kontinuierlich im Hintergrund ausgeführt. Sie greift dann auf Porno-Seiten zu, um hier Klick-Betrüge durchzuführen.

Abbildung 7: Dubsmash 2 Icons

Die schädliche Aktivität wird ausgelöst, wenn das Gerät seine Verbindung ändert. Es ist nicht schwierig, an die URL-Adresse des Servers zu gelangen, da die App-Entwickler die URLs diesmal nicht verschlüsselt haben. Die Server-URL kann im Klartext im Code gefunden werden. Es gibt allerdings eine interessante Änderung im Vergleich zur früheren Version. So wird der schädliche Code nicht ausgeführt, wenn eine Antiviren-Software auf dem Gerät installiert ist. Basierend auf Paketnamen gleicht der Trojaner die installierten Anwendungen mit den Namen von 16 Antiviren-Herstellern ab. Die Paketnamen werden dabei über HTTP dynamisch vom Server abgefragt. Sie können leicht aktualisiert und durch andere AV-Anwendungen ergänzt werden. Während der Installation des Trojaners, wird er unter Umständen nicht von allen AV-Lösungen erkannt, aber in vielen Fällen können sie die angefragte URLs blockieren, wenn sie als schädlich erkannt werden. In einem Fall nutzt der Trojaner für die Kommunikation den Server, der auch schon in der früheren Version verwendet wurde. Es ist sehr verdächtig, wenn der Nutzer gewarnt wird, dass sein Gerät versucht, Daten von einem zuvor blockierten Server abzufragen. An dieser Stelle sollten Nutzer aufhorchen.

| Paketname |

|---|

| com.eset.ems2.gp |

| com.kms.free |

| com.avast.android.mobilesecurity |

| com.symantec.mobilesecurity |

| com.antivirus |

| com.drweb |

| com.cleanmaster.mguard |

| com.cleanmaster.security |

| com.avira.android |

| com.wsandroid.suite |

| com.drweb.pro |

| org.antivirus |

| com.s.antivirus |

| jp.naver.lineantivirus.android |

| org.antivirus.tablet |

| org.antivirus.tcl.plugin.trial_to_pro |

Befindet sich keine dieser Anwendungen auf dem Gerät, wird die wahre Funktionalität von Dubsmash initiiert. Der Trojaner fragt bei seinem Server nach Links zu Porno-Webseiten. Diese Links werden dann alle 60 Sekunden in der WebView in einem unsichtbaren Fenster geladen, wobei ein zufälliges Klick-Muster angewendet wird.

Fazit

Es scheint, als hätte der offizielle Play Store noch einige Schwachstellen, wenn man bedenkt, dass die gleiche schädliche Anwendung innerhalb eines Monats viermal hochgeladen und den Nutzern zum Download bereitgestellt werden konnte. Die Entwickler haben den Namen einer beliebten App für ihre eigenen finanziellen Vorteile missbraucht. Wie raten Nutzern, immer die Reviews zu lesen – selbst wenn die Anwendung keine schädlichen oder verdächtigen Zugriffsrechte verlangt.

Weitere Informationen

| Paketname | MD5 | Von ESET erkannt als |

|---|---|---|

| com.mym.gms | BC72AD89E02C5FAA8FD84EBE9BF9E867 | Android/Clicker.M |

| com.jet.war | 8788B7C60BC9021A5F6162014D7BD1A6 | Android/Clicker.L |

| com.lh.screens | A2CCD03A1997F86FB06BD1B21556C30F | Android/Clicker.M |

| com.jet.sman | 6E20146EB52AEA41DB458F494C3ED3E6 | Android/Clicker.J |