In letzter Zeit ist der Banking-Trojaner Win32/Spy.Bebloh ein häufig anzutreffender Schädling im deutschsprachigen Raum. Dabei ist diese Schadsoftware kein Unbekannter. Sie wurde erstmals im Jahr 2009 entdeckt und seit dem einige Male aktualisiert, sodass sie auch auf modernen Betriebssystemen lauffähig blieb.

Win32/Spy.Bebloh ist ein sogenannter „Man-in-the-Browser“ (MITB) Schädling, d.h. er kann sich in den Webbrowser einklinken, um Webseitenaufrufe zu überwachen oder die Webseite zu manipulieren. Dadurch ist es möglich, die Login-Daten beim Onlinebanking abzufangen oder ein Opfer z.B. zur Eingabe der eigentlich nicht erforderlichen Persönlichen Identifikationsnummer (PIN) zu bewegen.

Verbreitung mittels Spam-Mails

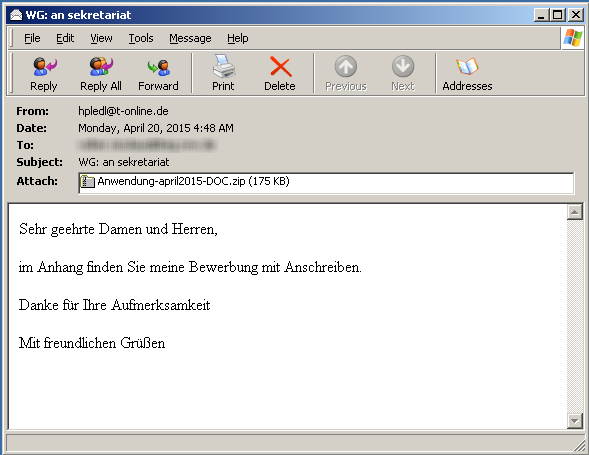

Wie auch viele andere Schädlinge heutzutage wird Win32/Spy.Bebloh über Spam-Mails verbreitet. Ein potenzielles Opfer erhält die Schadsoftware gepackt in einer ZIP-Datei im Anhang einer E-Mail. Die folgende Abbildung zeigt eine typische Spam-Mail wie sie ein Opfer bekommen kann:

Die E-Mails sollen dabei den Eindruck erwecken, als kämen sie von einem legalen Unternehmen. Im Anhang befindet sich vorgeblich eine Rechnung, der Status des Versandpakets oder irgendein sonstiges scheinbar wichtiges Dokument. Natürlich handelt es sich dabei nicht um ein echtes Dokument des Unternehmens, sondern um die Schadsoftware Win32/Spy.Bebloh. Dem Schädling wurde einfach eine doppelte Dateiendung (z.B. „.doc.exe“) gegeben, in der Hoffnung das Opfer achtet nicht darauf und öffnet das vermeintliche Dokument. Eine kleine Auswahl solcher Dateianhänge zeigt die folgende Liste:

Anhänge (ZIP-Dateien):

- Ihre Rechnung vom 15.04.2015_als_pdf.zip

- DOC_Bewerbung-Februar_2015.zip

- VodafoneWillkommen_713153127333.zip

- DHL_Paket-907628066996.zip

- DPD_Status Ihres Paketes_04727471384232 _pdf.zip

- Anwendung-april2015-DOC.zip

Inhalte der ZIP-Dateien (EXE-Dateien mit Doppelendung):

- Ihre Rechnung vom 15.04.2015_als_pdf.PDF.exe

- DOC_Bewerbung-Februar_2015.doc.exe

- VodafoneWillkommen_769054799033.PDF.exe

- DHL_Paket-649888400277.xml.exe

- DPD_Status Ihres Paketes_01377200117628 _pdf.exe

- Anwendung-april2015-DOC.DOC_.exe

Bebloh besitzt eine Vielzahl an Funktionen

Wie bei vielen anderen Schädlingen besteht Win32/Spy.Bebloh aus einem Injector und einer Payload. Sobald der Injector gestartet wird, injiziert er die Payload in den Windows Explorer (explorer.exe). Anschließend löscht die Payload den Injector, sodass keinerlei Spuren einer Infektion zurückbleiben. Die Payload prüft zunächst, ob eine Internetverbindung besteht, indem sie versucht, die Suchmaschine Google aufzurufen. Wurde eine Verbindung festgestellt, kontaktiert die Payload den Command-and-Control-Server (C&C-Server), um die erfolgreiche Infizierung zu melden. Dabei werden auch einige grundlegende Informationen des Opfers (IP-Adresse, Informationen über das Betriebssystem usw.) übertragen.

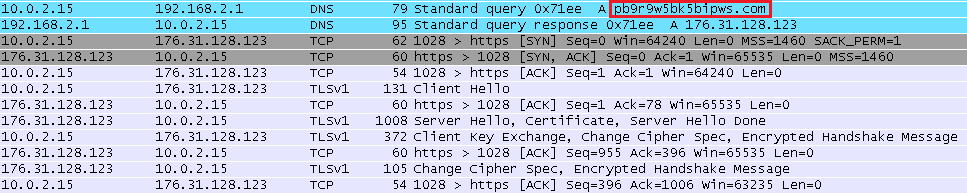

Die Kommunikation mit dem C&C-Server erfolgt SSL verschlüsselt, um eine Analyse der gesendeten Daten zu erschweren. Als Antwort erhält der Schädling eine verschlüsselte Konfigurationsdatei, die in der Windows Registry gespeichert wird. In dieser Datei legt der Angreifer fest, von welchen Onlinebanking-Anbietern die Daten bei einem Login-Versuch abgegriffen werden sollen.

Um die Login-Daten abzugreifen, klinkt sich Win32/Spy.Bebloh mittels sogenanntem API Hooking in die Funktionsaufrufe folgender Webbrowser-Prozesse und den Windows Explorer ein:

- Avant Browser (avant.exe)

- Google Chrome (chrome.exe)

- Internet Explorer (iexplore.exe)

- Maxthon Browser (maxthon.exe)

- Mozilla Firefox (firefox.exe)

- Mozilla Web Browser (mozilla.exe)

- MyIE Browser (myie.exe)

- Opera (opera.exe)

Außerdem werden auch die Anmeldevorgänge der nachfolgenden FTP-Clients überwacht, um dann ebenfalls die Login-Daten abzugreifen und an den C&C-Server zu senden.

- Core FTP (coreftp.exe)

- CuteFTP (ftpte.exe)

- FileZilla (filezilla.exe)

- FTP Commander Pro (cftp.exe)

- FTP Voyager (FTPVoyager.exe)

- SmartFTP (SmartFTP.exe)

- Total Commander (TOTALCMD.EXE)

- WinSCP (WinSCP.exe)

Des Weiteren besitzt Bebloh die Fähigkeit, die Login-Daten und E-Mail-Adressen folgender E-Mail Clients zu stehlen:

- Microsoft Outlook (OUTLOOK.EXE)

- Outlook Express (msimn.exe)

- The Bat! (thebat.exe)

Win32/Spy.Bebloh besitzt zusätzlich noch die Möglichkeit, Dateien aus dem Internet zu laden und diese auszuführen. Weiter kann die Schadsoftware Screenshots erstellen und sich selbst aktualisieren. Um einen Neustart des Computers zu überleben, schreibt der Schädling eine Kopie von sich selbst vom Speicher auf die Festplatte und erstellt einen Starteintrag in der Windows-Registry, sobald das System heruntergefahren wird, wie unsere Kollegen von GData herausgefunden haben. Die Schadsoftware wird von verschiedenen AV-Unternehmen unter anderen Namen erkannt, wie z.B. Win32/Shiotob.

Fazit

Obwohl schon seit einiger Zeit modernere Banking-Trojaner wie z.B. Win32/Battdil auf dem Vormarsch sind, wird Win32/Spy.Bebloh ständig weiterentwickelt und stellt noch immer eine ernstzunehmende Bedrohung dar. Aktuellere Versionen der Schadsoftware werden mithilfe von Spam-Mails direkt an deutschsprachige Opfer verschickt, um diese zu infizieren. Deshalb kann nicht oft genug davor gewarnt werden, Anhänge von E-Mails unbekannter Herkunft zu öffnen, selbst wenn diese von scheinbar legalen Unternehmen verschickt wurden. So kann man beispielsweise anhand einer Datei-Doppelendung erkennen, dass es sich bei solchen Anhängen um Schadsoftware handelt und keinesfalls um ein harmloses Dokument.

Hashes

| SHA-1 | Hinweis | Von ESET erkannt als |

|---|---|---|

| cd026b42a1ea793bacf7e2dacb61d839ce1f37d2 | Bebloh Injector | Win32/Spy.Bebloh.K |