Als ich heute meinen Facebook-Feed durchstöberte, stieß ich auf eine Anzeige von "Google Bard AI", in der vorgeschlagen wurde, die neueste Version von Googles legitimem AI-Tool "Bard" herunterzuladen und auszuprobieren .

Mein erster "Hä?"-Moment war, dass die gekürzte URL keinen Hinweis auf Google enthielt, sondern einen Link zu rebrand.ly - einem Dienst ohne offensichtliche Verbindungen zu Google und mit Büros in Dublin, Irland. Es erschien mir seltsam, dass ein Internetriese die Dienste eines anderen Anbieters nutzt, und mein Verdacht war geweckt. Dann las ich den Text der Anzeige erneut, und obwohl ich kein englischer Muttersprachler bin, fiel es mir schwer zu glauben, dass niemand diesen ziemlich verwirrenden Inhalt Korrektur gelesen zu haben schien.

Haben Sie "Bots" gesagt?

Ich überprüfte dann den Kommentarbereich unter der Anzeige, um Hinweise auf einen möglichen Betrug zu finden, aber zu meiner (ehrlich gesagt geringen) Überraschung schienen sie alle die "App" zu lieben. Der Verweis auf "die App" schien eher allgemein zu sein, während andere die "KI" lobten und Google überhaupt nicht erwähnten. Einige gaben "eine 5-Sterne-Bewertung" - in einem Kommentarbereich?! Auf wundersame Weise schien es, als hätten alle Kommentatoren die App zur gleichen Zeit heruntergeladen und getestet, nur um ihre Kommentare zum gleichen Zeitpunkt zu schreiben - in meinem Fall vor 6 Stunden - was meinen Verdacht nur noch verstärkte.

Folgen wir der Spur

Ich beschloss, meine geschützte Umgebung zu starten, um die Sache näher zu untersuchen. Zunächst überprüfte ich den rebrandly-Link bei VirusTotal, der von 3/90 Anbietern als bösartig eingestuft wurde. Dies ist ein erster Hinweis, aber kein Beweis, da es sich auch um einen Fehlalarm handeln kann.

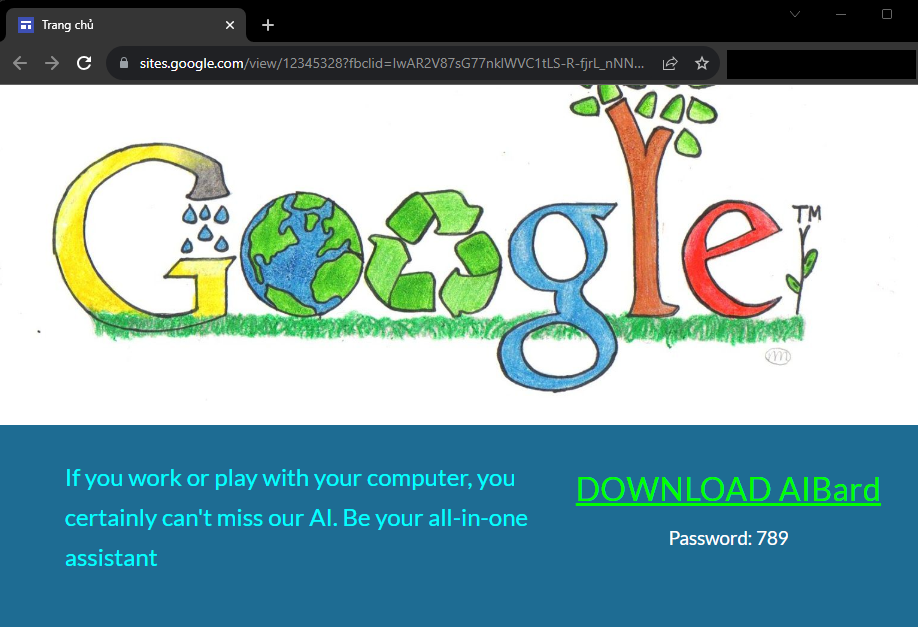

Also öffnete ich den Link in einem anonymen Browser-Fenster - was sich als perfekte Idee herausstellte, da der Link zu einer echten Google-Website führte - hxxps://sites.google.com/view/12345328?fbclid=IwAR2V87sG77nklWVC1tLS-R-fjrL_nNNDhjtDorxKHkN56g8oNVV09Edjgwo

Hätte ich auf die Website zugegriffen, während ich in meinem Browser eingeloggt war, insbesondere mit meinem Google-Konto in Chrome, hätten die Kriminellen möglicherweise viel mehr Informationen über mich erhalten, als ich wollte!

Die Seite wird zwar in der Cloud-Infrastruktur von Google gehostet, aber der Inhalt hat natürlich nichts mit Google zu tun und wird auch nicht von Google selbst bereitgestellt. Es gibt auch ein paar weitere Hinweise darauf, dass hier etwas Zwielichtiges vor sich geht. Schauen wir uns zunächst den Seitentitel auf der Browser-Registerkarte an: "Trang chủ" (vietnamesisch für "Startseite"). Außerdem scheint es wieder einmal offensichtlich, dass der Text auf der Seite nicht von einem Muttersprachler oder einem geübten Englischsprecher verfasst wurde. Dies deutet darauf hin, dass die Angreifer hinter dieser Kampagne in Vietnam ansässig sind, aber das ist natürlich noch lange kein ausreichender Beweis.

Die Schaltfläche "Download" führt dann zu hxxps://drive.google.com/u/0/uc?id=1sn-Lzt-2vJ_i-6I9lkbGgr_-IN2TVcA-&export=download - einem persönlichen Google Drive-Speicherplatz, der den Anschein erwecken soll, dass es sich bei der Kampagne um ein offizielles Angebot von Google handelt, obwohl es für die Angreifer lediglich ein billiges Mittel zur Verbreitung war.

Da ist keine Intelligenz, nicht einmal eine künstliche.

Bei der heruntergeladenen Datei handelt es sich um ein RAR-Archiv - GoogleAIUpdata.rar. Ein Scannen der Datei oder ein Upload zu VirusTotal führt zu nichts Brauchbarem, da sie mit einem Passwort "geschützt" ist. Man könnte sich fragen, warum, wenn es doch ein echter Download von Google war? Nun, dieser Passwort-"Schutz" dient den Angreifern nur als einfache Möglichkeit, Malware-Scanner zu umgehen - mehr nicht. Wenn Sie das Archiv (ohne es zu entpacken!) mit dem Passwort "789" öffnen, das auf der Download-Seite angegeben ist, werden Sie sehen, dass das Archiv ein Installationsprogramm im MSI-Format (Microsoft Software Installer) enthält- Google Bard AI setup.msi. Glücklicherweise bieten Entpackungstools wie 7-zip die Möglichkeit, SHA-256 (und andere) Datei-Hashes zu erstellen, nach denen dann auf VirusTotal gesucht werden kann, wiederum ohne dass eine potenziell schädliche Datei entpackt werden muss.

Die Suche nach der Datei liefert den letzten Beweis dafür, dass es sich um eine bösartige Kampagne handelt. 26/59 Anbieter stufen die Datei als bösartig ein, wobei ESET im Erkennungsnamen ein wenig mehr Informationen preisgibt. JS/ExtenBro.Agent.EK ist ein JavaScript-Agent, der versucht, Ihre (Browser-)Einstellungen zu ändern und den Zugriff auf bestimmte Websites von Sicherheitsanbietern zu verhindern, um ihn nach einer Infektion wieder loszuwerden. Aber hauptsächlich dient er als Adware, die lästige und unerwünschte Werbung auf praktisch jeder Website anzeigt, auf die Sie zuzugreifen versuchen, und den Angreifern Geld für jede auf dem Computer eines Opfers angezeigte Werbung verspricht.

Fazit

Zum Zeitpunkt der Erstellung dieses Artikels war die Kampagne immer noch in verschiedenen Varianten sichtbar, aber ich habe sie gemeldet und werde sicherlich nicht der Einzige sein, der dies tut. Leider scheint es sich um eine größere Kampagne zu handeln, da ich inzwischen weitere Beispiele als "Meta-KI" oder andere gefälschte "Google-KI"-Anzeigen entdeckt habe. Letztendlich kann diese Kampagne als verzweifelter Versuch betrachtet werden, aus dem aktuellen und anhaltenden KI-Hype das schnelle Geld zu machen, indem immer mehr lästige Adware verbreitet wird, um noch mehr Geld zu verdienen. Es handelt sich keineswegs um eine ausgeklügelte Kampagne. Aber die traurige Realität ist, dass Menschen auf solche Betrügereien hereinfallen, in der Hoffnung, die neuesten Technologien in die Finger zu bekommen. Eine weitere traurige Wahrheit ist, dass wir uns nicht darauf verlassen können, dass Tech-Giganten wie Facebook und Google 100% saubere und sichere Umgebungen bieten .

Ich hoffe, dass dieser Blogbeitrag ein wenig dabei hilft, die Fallstricke und Hinweise zu erkennen und wie man einen potenziellen Betrug oder Malware-Angriff ohne teure Tools direkt von zu Hause aus untersuchen kann.